Em um mundo cada vez mais conectado, as ameaças digitais vão além dos ataques diretos aos sistemas. Neste cenário, compreender o que é engenharia social na segurança da informação é crucial para evitar a exploração de vulnerabilidades humanas para acessar dados sensíveis.

Até porque os golpes de engenharia social envolvem a manipulação psicológica de indivíduos para que divulguem informações confidenciais. Bem como, realizem ações que comprometam a segurança da organização.

Para evitar que esses ataques causem grandes danos, é essencial que as equipes de TI estejam alinhadas com políticas robustas de segurança da informação. Um planejamento bem estruturado, aliado à conscientização dos colaboradores, pode reduzir significativamente os riscos associados a essa prática, que continua a evoluir de maneira sofisticada.

Pensando nisso, neste artigo, vamos explorar como os ataques de engenharia social funcionam e os principais riscos para a sua empresa. Continue lendo e veja como sua área de TI pode se preparar!

O que é engenharia social no contexto de segurança da informação?

Compreender o que é engenharia social, no contexto de segurança da informação, refere-se a um conjunto de técnicas que exploram a manipulação psicológica para enganar pessoas. Bem como levá-las a revelar informações confidenciais ou realizar ações que comprometam a segurança de uma organização.

Neste cenário, em vez de atacar diretamente os sistemas tecnológicos, os criminosos usam a vulnerabilidade humana como porta de entrada. Então, aproveitam-se da confiança, curiosidade ou falta de atenção dos colaboradores para obter acesso a dados sensíveis ou sistemas internos.

Essa abordagem é uma das formas mais comuns e eficazes de ataque, sendo amplamente utilizada por hackers para contornar medidas tradicionais de segurança digital.

Quais são os tipos de engenharia social?

Apesar do nome “Engenharia Social” sugerir táticas sofisticadas, a maioria dos ataques é surpreendentemente simples. Esses golpes não exigem que os criminosos encontrem falhas complexas nos sistemas de segurança, e muitas vezes nem acontecem exclusivamente no ambiente digital.

Os ataques de engenharia social na segurança da informação podem ocorrer em qualquer contexto onde exista interação humana, explorando a curiosidade, confiança ou distração das pessoas.

Para exemplificar, a seguir, listamos alguns dos principais tipos de engenharia social e ataques realizados. Confira!

- Phishing: esse é um dos tipos de ataques de engenharia social mais comuns. Os criminosos enviam e-mails ou mensagens que parecem ser comunicações legítimas, solicitando que o desenvolvedor forneça suas credenciais ou clique em links maliciosos. Se o programador cair na armadilha e fornecer as informações, o invasor pode obter acesso a repositórios de código, servidores e outros recursos críticos da empresa;

- Pretexting e Impersonal: nessa técnica, o atacante finge ser uma figura de autoridade ou um colega de trabalho confiável para coletar informações sensíveis. Um exemplo comum é o criminoso se passar por um gerente de TI, solicitando acesso temporário a um sistema. O desenvolvedor, acreditando estar ajudando, acaba fornecendo os dados necessários, facilitando o golpe de engenharia social;

- Ataques de Baiting: No baiting, o criminoso deixa iscas, como pen drives infectados com malware, em locais de fácil acesso. Quando o desenvolvedor conecta o dispositivo ao computador, o malware é instalado, permitindo ao invasor acesso irrestrito ao código, sistemas e dados confidenciais.

O que caracteriza um ataque de engenharia social?

Você sabe o que caracteriza um ataque de engenharia social? Até porque, em alguns casos, os atacantes utilizam táticas ainda mais simples.

Um exemplo é o “ombro espião”, onde o hacker frequenta áreas como praças de alimentação corporativas e observa discretamente os usuários que trabalham em laptops ou tablets. Dessa forma, ele pode obter nomes de usuários e senhas sem precisar enviar um e-mail ou usar malware.

Desse modo, os ataques de engenharia social baseiam-se na habilidade do atacante. Afinal, durante os golpes, você pode ser induzido a agir das seguintes maneiras:

- Emoções intensificadas: manipular as emoções é uma estratégia poderosa usada pelos atacantes. Quando você está emocionalmente abalado, é mais suscetível a tomar decisões precipitadas ou irracionais;

- Urgência: solicitações que parecem extremamente urgentes são outra arma comum dos invasores. Eles podem criar um falso senso de emergência, fazendo você acreditar que precisa resolver um problema imediatamente, ou que há uma oportunidade que desaparecerá se não agir rapidamente;

- Confiança: a credibilidade é um fator crucial nos ataques de engenharia social. Como o invasor está mentindo, ele se esforça para criar uma narrativa confiável, baseada em informações que parecem reais. Quanto mais crível a história, menor a chance de você questionar suas intenções.

Técnicas utilizadas na engenharia social

O ataque de uma engenharia social na segurança da informação pode ocorrer de forma sutil e eficaz, seja por meio de uma conversa casual, ligação telefônica, ou, em casos mais elaborados, por meio de sedução.

Ou seja, a principal “arma” utilizada nesses ataques é a habilidade de interagir com as pessoas, persuadindo-as a fornecer informações ou realizar ações que comprometam a segurança.

As técnicas de ataque são variadas, sempre explorando a vulnerabilidade e a ingenuidade humana. A maioria envolve enganar os usuários de um sistema para obter informações confidenciais, utilizando falsificações de identidade, conquista de carisma e estabelecimento de confiança.

Esses ataques ocorrem por meio de qualquer meio de comunicação, incluindo telefonemas, conversas presenciais, e-mails, redes sociais e até sites de compras, onde o invasor manipula a vítima de maneira eficaz para atingir seu objetivo.

Como a equipe de TI reduz os riscos de um ataque de engenharia social?

Agora que você já sabe o que é engenharia social na segurança da informação, entende que a prevenção contra ataques começa com a conscientização e a adoção de práticas de segurança eficazes.

Para exemplificar, a seguir listamos algumas ações que desenvolvedores de software devem adotar para se proteger. Confira!

Educação e Conscientização

Mantenha-se atualizado sobre os diferentes tipos de ataques de engenharia social e como eles funcionam. A melhor defesa contra essas ameaças é a educação contínua, e as empresas devem promover treinamentos regulares de segurança cibernética para seus desenvolvedores.

Verificação de Identidade

Sempre confirme a identidade de qualquer pessoa que solicite informações confidenciais ou acesso a sistemas. Se a solicitação parecer suspeita, valide diretamente com a pessoa ou equipe responsável antes de agir.

Autenticação Multifator (MFA)

A implementação de autenticação multifator adiciona uma camada extra de segurança, dificultando o acesso a contas mesmo que o invasor obtenha as credenciais. Então, sempre que possível, ative a MFA para sistemas e repositórios de código.

Cuidado com Dispositivos Desconhecidos

Nunca conecte dispositivos USB ou outros equipamentos desconhecidos ao computador, especialmente se forem encontrados em locais públicos. Isso porque esses dispositivos são frequentemente usados em ataques de baiting para infectar sistemas.

Como evitar ataques de engenharia social?

Para mitigar os riscos e aumentar a proteção contra golpes de engenharia social, especialistas recomendam várias medidas que incluem investir em programas regulares de treinamento que eduquem os colaboradores sobre os riscos e técnicas de engenharia social.

Isso os ajuda a identificar e evitar comportamentos inseguros, como clicar em links suspeitos ou compartilhar informações sensíveis.

Além disso, busque implementar políticas rigorosas de controle de acesso garantindo que os funcionários tenham apenas os privilégios necessários para realizar suas funções. Isso limita a quantidade de informações que podem ser comprometidas em caso de ataque.

Por fim, aposte em tecnologias de segurança cibernética. Afinal, utilizar ferramentas como firewalls, sistemas de detecção de intrusões e autenticação multifator ajuda a criar camadas de proteção adicional contra invasores.

Com essas práticas, é possível minimizar os riscos e aumentar a resiliência contra ataques de engenharia social, reforçando a defesa tanto no ambiente digital quanto físico.

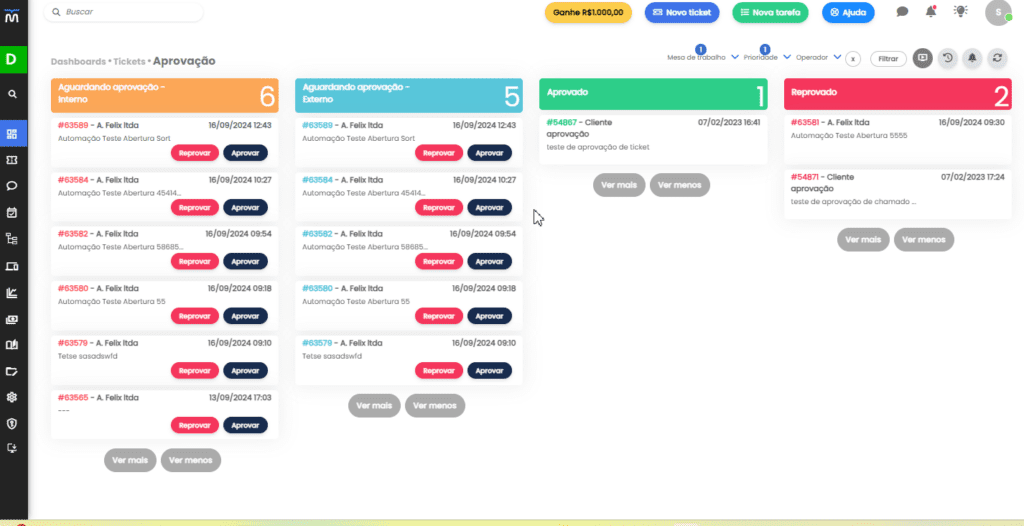

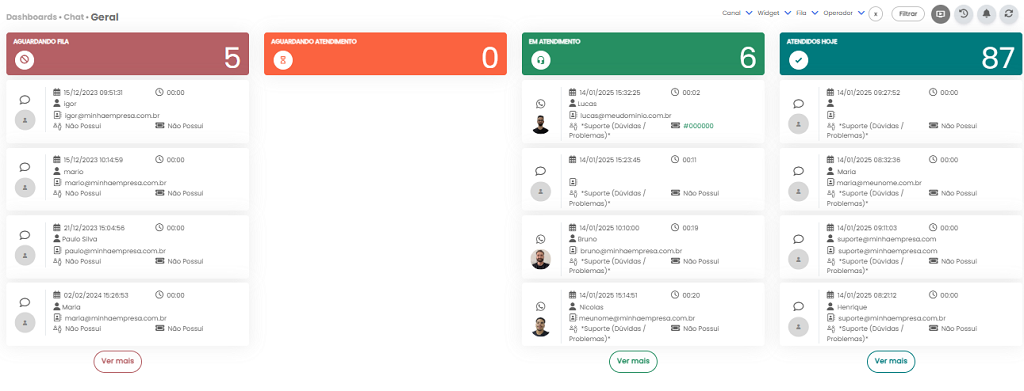

Monitore e proteja máquinas e softwares com Milvus!

A engenharia social é crime e compreender o que é engenharia social na segurança da informação é fundamental para que você monitore e proteja suas máquinas e softwares com o Milvus!

Garanta segurança máxima para sua infraestrutura com soluções avançadas que detectam e neutralizam ameaças em tempo real. Não deixe sua empresa vulnerável — conheça o Milvus agora e proteja seu negócio de ataques cibernéticos.