Além de proporcionar mais segurança, a gestão de vulnerabilidades ajuda sua empresa a economizar tempo e dinheiro, pois reduz a probabilidade de ataques e crimes virtuais. Consequentemente, essas garantias se tornam importantes diferenciais competitivos no mercado e trazem credibilidade à sua marca.Â

Neste artigo, listamos os oito passos indispensáveis para lidar de forma adequada com as vulnerabilidades, não só em termos de hardware e software, mas também no comportamento dos usuários. Confira!Â

1. Prepare os processos

Para que a gestão de vulnerabilidades seja eficiente, é necessário ter processos bem desenhados. Na fase de preparação, mapeie informações relevantes, como:Â

- tamanho da empresa;Â

- número de aplicações e dispositivos que compõem a infraestrutura de TI;

- locais em que os dados de clientes e funcionários são armazenados;

- cuidados já existentes (ou não) em termos de segurança da informação.

Essa primeira etapa permitirá ter uma visão abrangente do status atual e das tarefas que precisam ser executadas a seguir

2. Defina responsabilidades

O segundo passo é determinar quem ficará responsável pela execução das tarefas estabelecidas anteriormente. Nesse aspecto, é importante analisar a necessidade de montar um time para cuidar das vulnerabilidades ou, em empresas menores, considerar a terceirização de alguns serviços de TI.Â

3. Mapeie os riscos

Assim que as responsabilidades forem distribuídas, chega o momento de levantar todos os riscos relacionados a questões de software ou hardware, especialmente quando eles são utilizados para manter ou tratar dados sigilosos. Ã? recomendável fazer um escaneamento completo da infraestrutura a cada bimestre, mas os elementos mais importantes precisam ser acompanhados com uma frequência maior.

4. Analise e priorize

Com o mapeamento de riscos em mãos, procure estabelecer prioridades de acordo com as vulnerabilidades que precisam ser contidas com maior urgência. Essa análise deve ser feita com o apoio de outras áreas, já que certas ameaças podem afetar vários departamentos. Ã? fundamental categorizá-las de acordo com o impacto que elas geram ao negócio como um todo.

5. Acompanhe relatórios

A causa raiz de muitos problemas na gestão de vulnerabilidades está na falta de informações bem organizadas. Por isso, é essencial produzir relatórios gerenciáveis que ajudem a visualizar mais facilmente o andamento e os resultados das ações propostas.Â

Todos os times afetados de alguma forma pelas vulnerabilidades identificadas devem participar da elaboração dos relatórios e utilizá-los para desenvolver ou corrigir suas estratégias. Além disso, tudo que for executado tem que ser devidamente registrado para que seja possível aprender com cada incidente e evitar falhas que já aconteceram antes.

A análise criteriosa dos relatórios também é uma excelente maneira de identificar pontos de melhoria nos processos atuais e otimizá-los ao longo do tempo.Â

6. Trate as vulnerabilidades de forma estruturada

Algumas vulnerabilidades podem ressurgir de tempos em tempos, por isso, é importante estabelecer processos específicos para lidar com elas o mais rápido possível. Isso fará com que a resposta a esses incidentes fique mais ágil e reduzirá o impacto deles sobre as áreas afetadas.

7. Tenha métricas de desempenho

Não há como medir a eficiência da gestão de vulnerabilidades sem olhar para números. As métricas de desempenho são indispensáveis para justificar investimentos e estão entre as principais práticasÂ

O indicador mais básico se refere à quantidade de vulnerabilidades registradas ao longo de determinado período. Mas é possível utilizar outros, como:

Tempo de detecção

Tempo médio entre a publicação de uma vulnerabilidade e sua detecção.

Tempo de mitigação

Tempo médio para a correção de uma vulnerabilidade.

Baseline ou Golden Machine

Esse é um indicador para auxiliar na identificação de equipamentos que apresentam maior risco. Nesse caso, utiliza-se uma máquina como parâmetro “ que passa a ser a baseline ou a golden machine.Â

Ela deve passar por um scan e ter todas as correções mais recentes aplicadas. A quantidade de vulnerabilidades encontradas nela servirá de base para um sistema de pontuação que permitirá comparações com as demais. Dessa forma, é possível identificar os equipamentos a serem priorizados pela equipe técnica. Â

8. Treine sua equipe

Boa parte das vulnerabilidades ocorre por falhas humanas. Por isso, é importante estabelecer programas de treinamento sobre os pilares da segurança da informação e a gestão de vulnerabilidades.Â

Ao orientar os colaboradores sobre a melhor forma de utilizar equipamentos e softwares, o cuidado conjunto cria um firewall humano que facilita a identificação e a mitigação de ameaças.

Vale destacar que o trabalho de gestão de vulnerabilidades nunca termina. Trata-se de um ciclo de melhoria contínua que deve envolver a empresa toda, não apenas os profissionais de TI. E para que ele seja cada vez mais eficiente, contar com ferramentas especializadas faz toda a diferença.

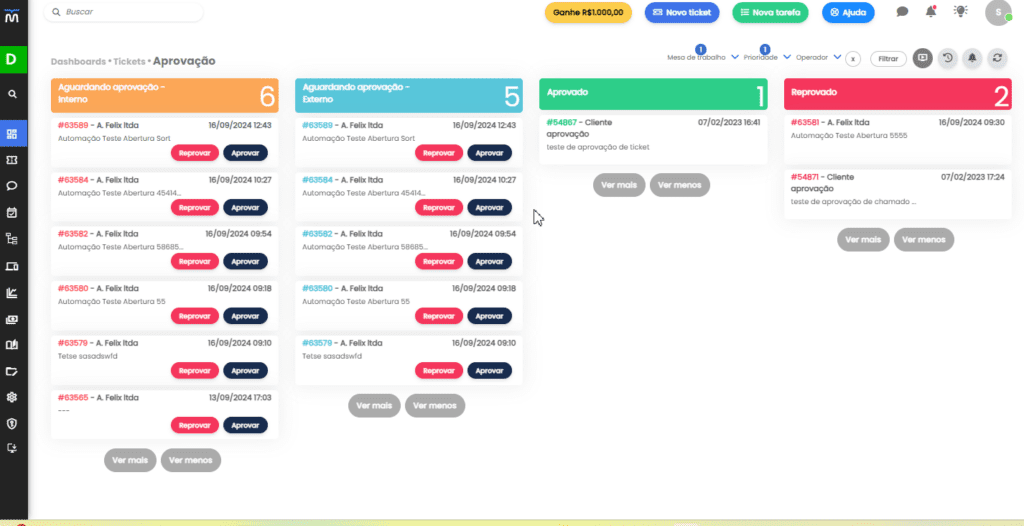

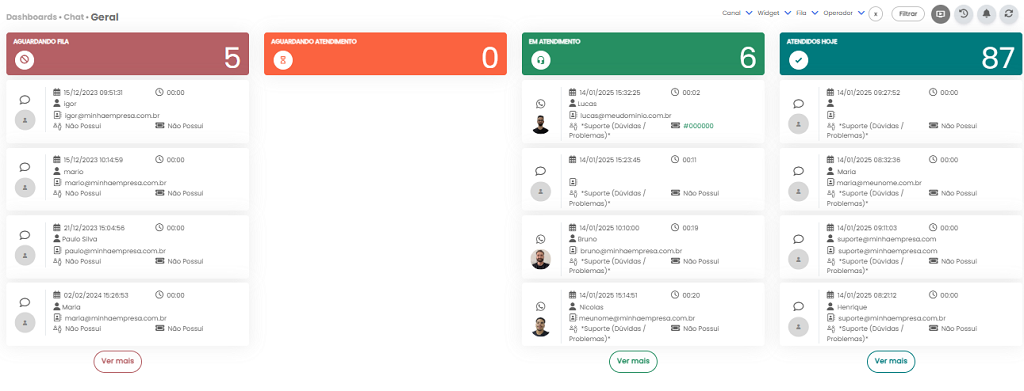

A plataforma MIlvus, por exemplo, permite organizar e controlar o parque de máquinas dos seus clientes com uma série de recursos de inventário em uma interface intuitiva. Além disso, ela tem tudo que sua empresa precisa para otimizar o help desk.

Quer saber mais? Conheça os recursos de gerenciamento inteligente da Milvus para aumentar a produtividade da sua equipe de suporte técnico e ter uma plataforma de atendimento omnichannel!