Uma VPN Site-to-Site com sub-redes sobrepostas é geralmente usada em cenários específicos em que duas redes locais precisam se conectar e compartilhar informações, mas têm faixas de endereços IP que se sobrepõem. Aqui estão alguns cenários em que você pode considerar o uso desse tipo de configuração:

- Fusões e Aquisições: Quando empresas se fundem ou uma empresa adquire outra, suas redes locais podem ter sub-redes sobrepostas. Uma VPN Site-to-Site com sub-redes sobrepostas permite a integração das redes sem a necessidade de reconfigurar toda a infraestrutura de endereçamento.

- Filiais com Design de Rede Similar: Se sua organização possui várias filiais que foram configuradas independentemente e usam faixas de endereços IP semelhantes ou idênticas, você pode usar uma VPN Site-to-Site com sub-redes sobrepostas para conectar essas filiais de forma eficaz.

- Parcerias Comerciais: Em casos em que você precisa compartilhar recursos de rede com parceiros comerciais que usam as mesmas faixas de endereços IP, uma VPN Site-to-Site com sub-redes sobrepostas pode ser útil.

- Necessidade de Manter a Topologia de Rede Existente: Às vezes, você pode querer manter a topologia de rede existente em ambas as extremidades da conexão VPN, mesmo que isso signifique que as sub-redes sejam sobrepostas.

No entanto, é importante ter em mente que configurar VPN Site to Site com sub-redes sobrepostas pode ser complexo e requer um planejamento cuidadoso, bem como considerações de segurança. Certifique-se de compreender os riscos associados à sobreposição de sub-redes, como a possível interceptação de tráfego indesejado, e implemente medidas de segurança adequadas, como a criptografia de dados na VPN. Além disso, consulte profissionais de redes ou especialistas em segurança da informação para orientação adicional, dependendo de suas necessidades específicas.

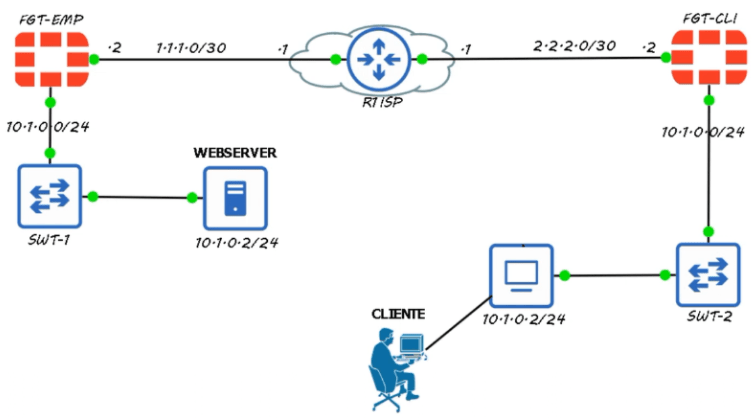

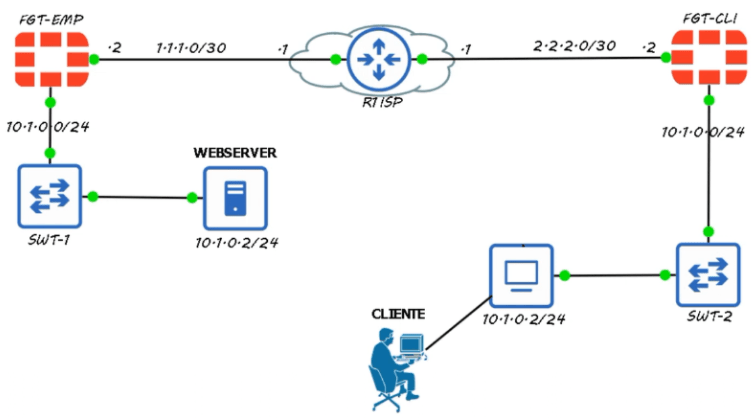

LAB – Como configurar VPN site to site com overlaping subnets

Objetivos:

- Configurar FGT-EMP

- Configurar FGT-CLI

- Configurar RT

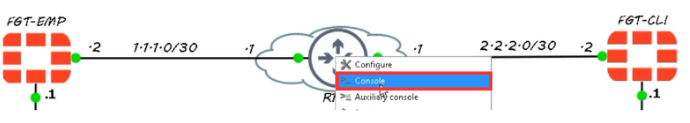

Topologia:

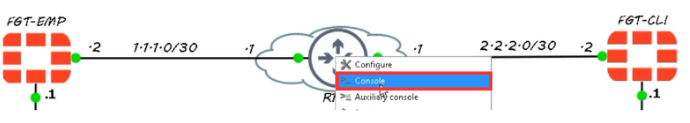

Acessando R1

- Acesse o R1 pela console

- Clique com botão direito em cima do R1

- Selecione Console, conforme a imagem:

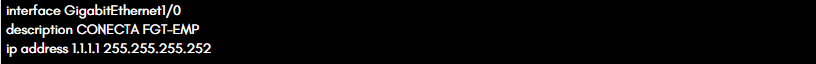

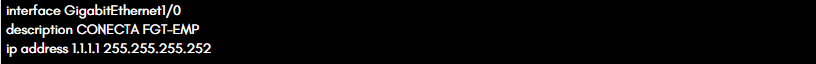

Agora vamos realizar a configuração do R1 iniciando pelas configurações das interfaces

interface GigabitEthernet1/0 🡺 Essa porta se conecta com o firewall FTG-EMP

description CONECTA FGT-EMP

ip address 1.1.1.1 255.255.255.252

!

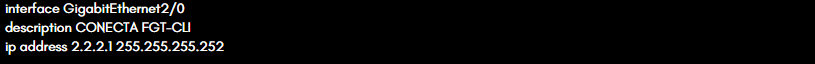

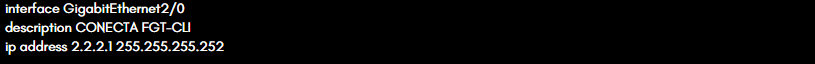

interface GigabitEthernet2/0 🡺 Essa porta se conecta com o firewall CLI

description CONECTA FGT-CLI

ip address 2.2.2.1 255.255.255.252

!

No roteador, a configuração é simples e rápida somente as interfaces precisam de configurações. Agora, vamos iniciar as configurações dos firewalls fortigate.

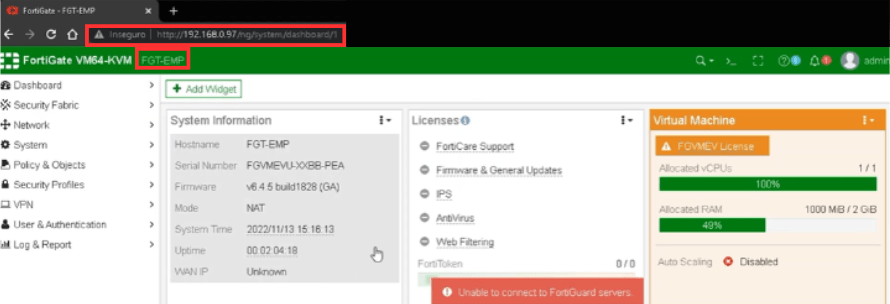

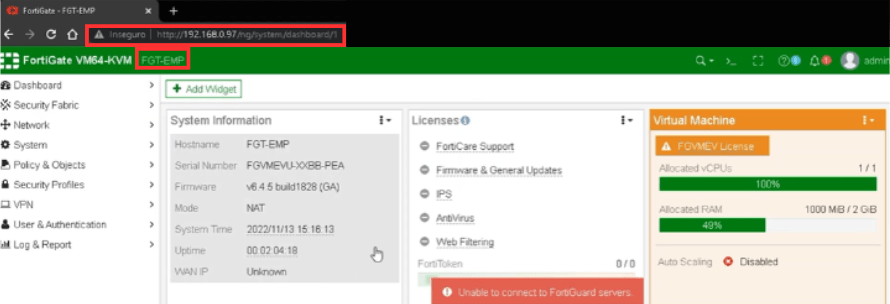

Acessando FGT-EMP

- Acesse o FGT-EMP pela interface web do firewall

- Com o endereço IP de gerencia do firewall acesse pelo navegador

- Selecione Console, conforme a imagem:

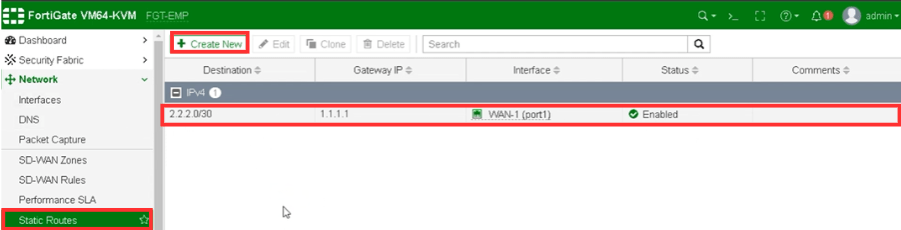

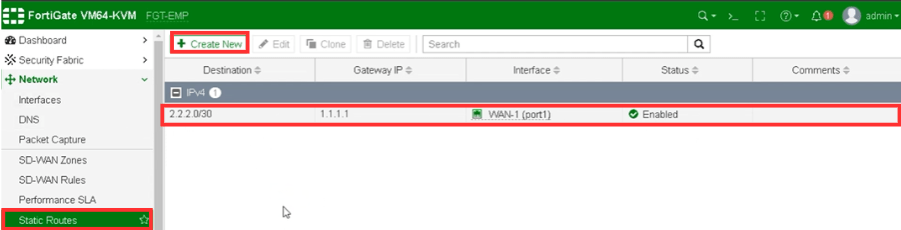

Antes de iniciarmos as configurações da VPN vamos precisar realizar as configurações de roteamento para permitir a comunicação entre os firewals para isso, crie uma rota estática conforme a imagem:

Network🡺Static Routes🡺 Create New

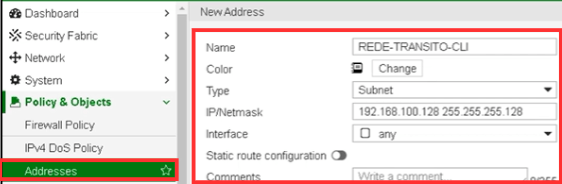

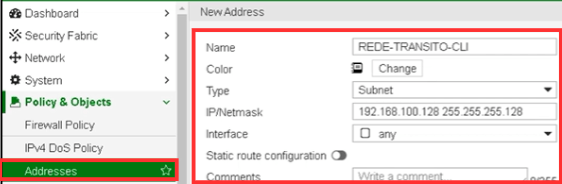

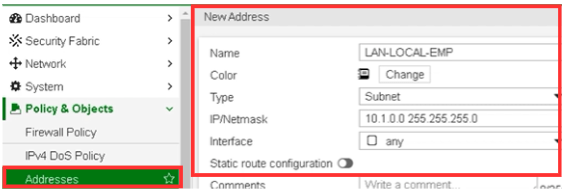

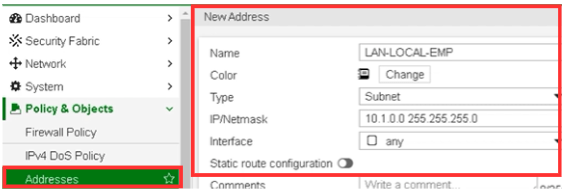

Agora o próximo passo será criar 2 Address que vamos utilizar na configuração das policy, então vá em

Policy & Objects 🡺 Address 🡺Create New

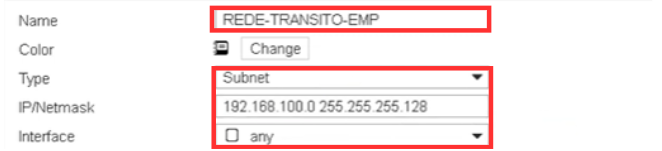

Primeiro Address será uma rede transito que vamos utilizar

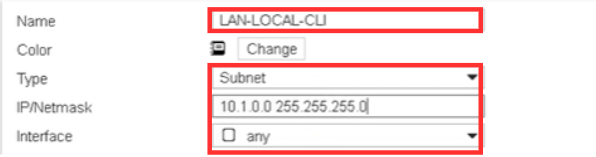

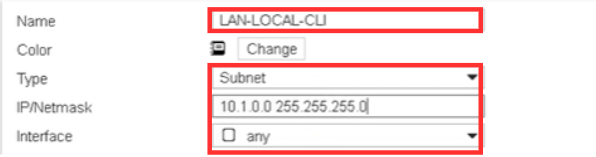

Segundo Address que vamos criar será a rede lan local

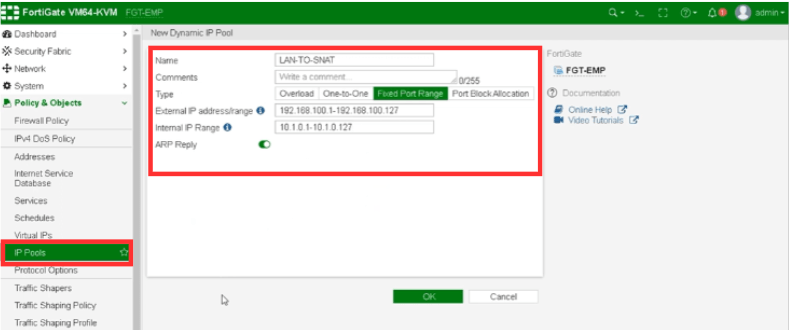

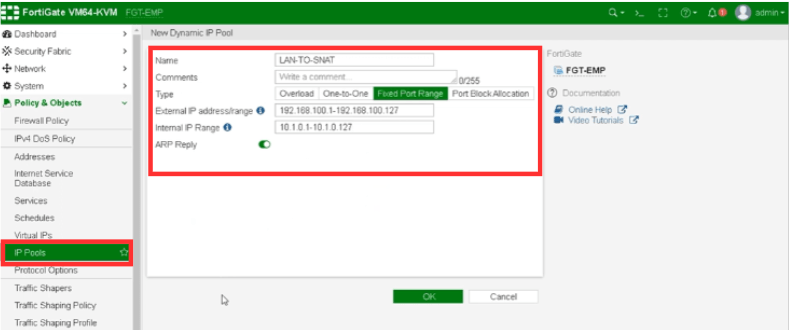

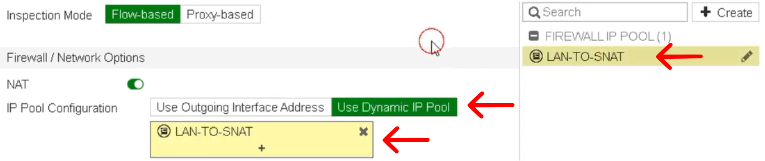

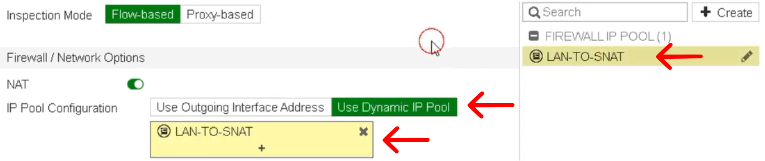

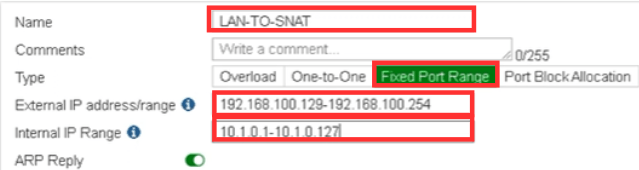

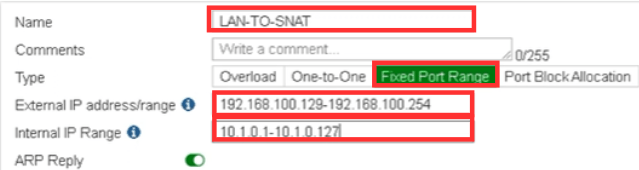

Agora criar um pool de endereçamento para ser utilizado na configuração do Snat, para isso vá em 🡺 Policy & Objects 🡺 IP Pools 🡺Create new

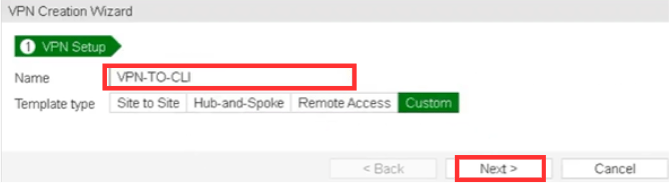

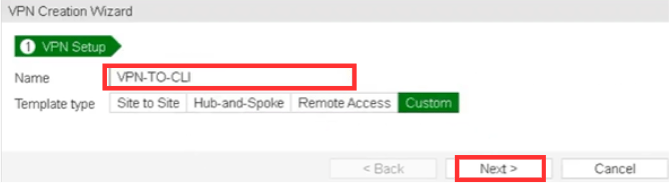

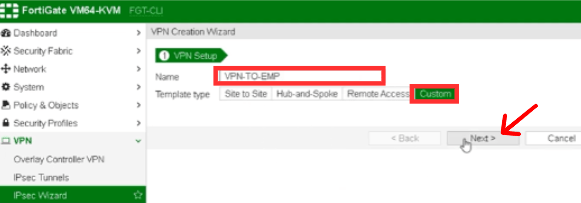

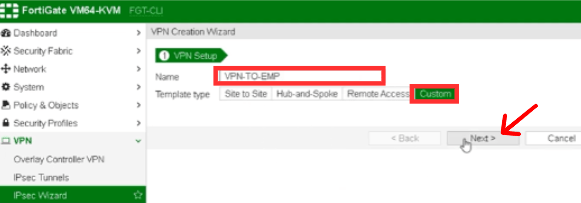

Agora vamos iniciar as configurações da VPN, então vamos em 🡺VPN🡺Ipsec Wizard 🡺Custom

Definir um nome para VPN e clicar em NEXT

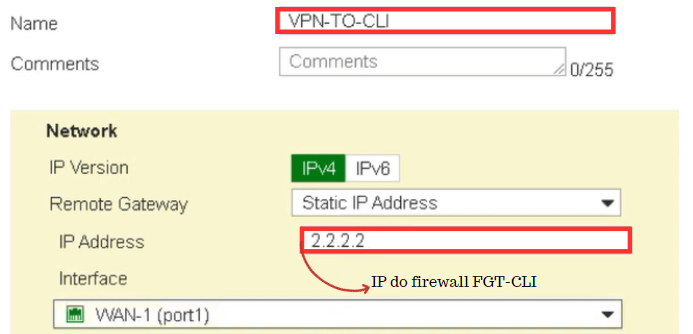

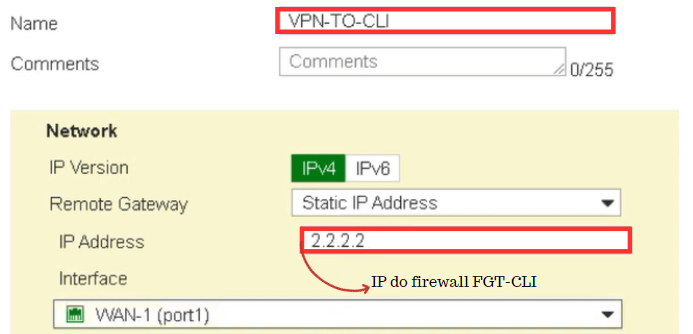

Aqui vamos definir o IP do Peer ou seja o IP de WAN o firewall FGT-CLI

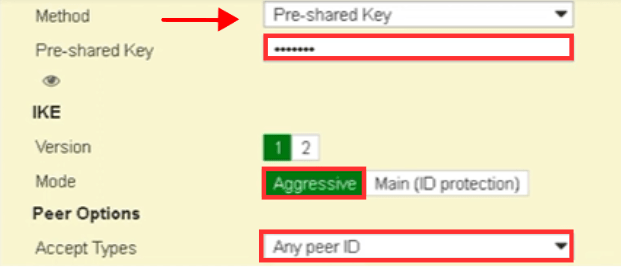

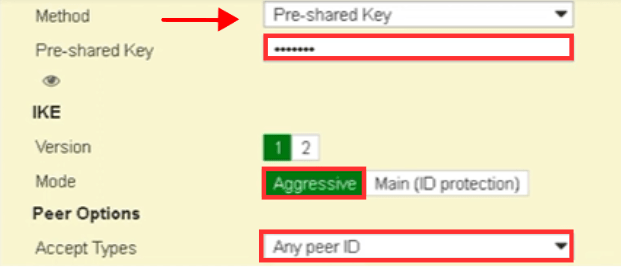

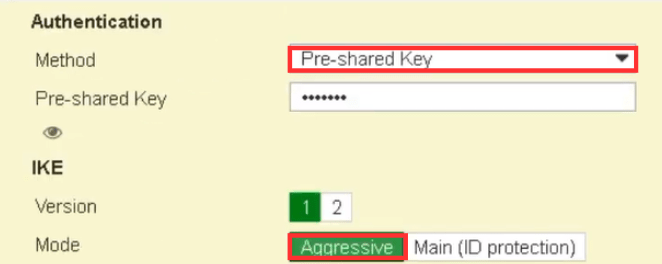

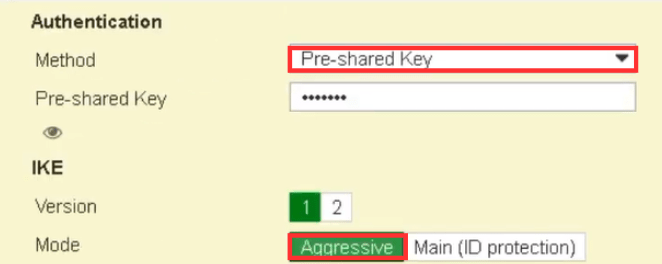

Agora vamos definir as outras configurações da VPN como PSK – Pre shared Key

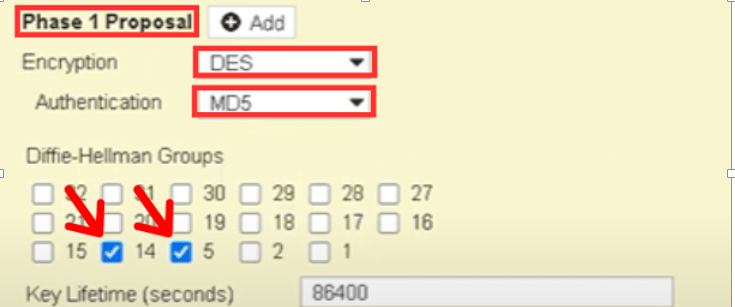

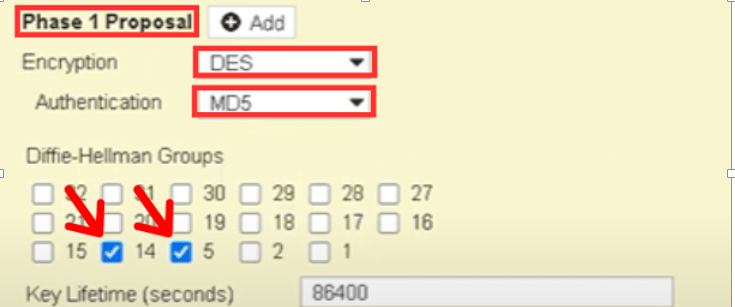

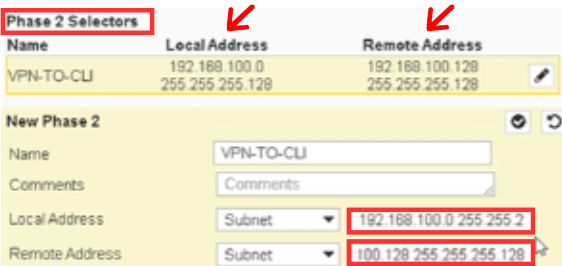

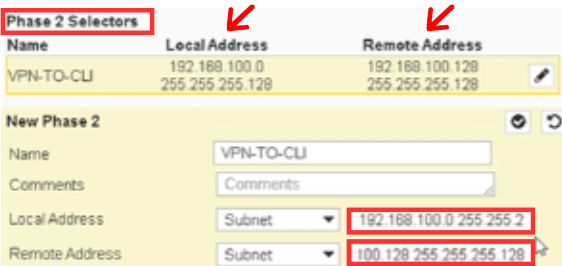

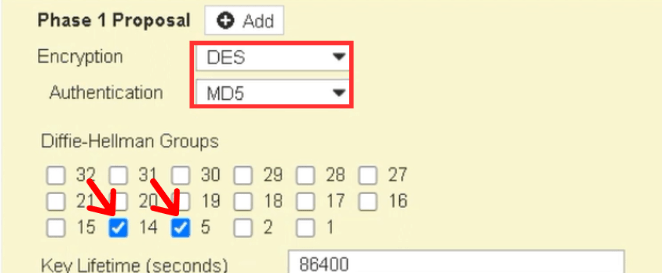

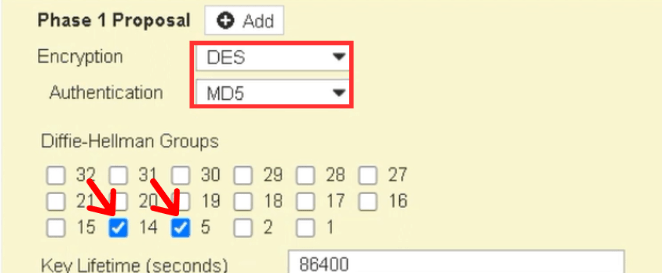

Agora vamos definir as Phases 1 e Phases 2 da VPN, vamos configurar conforme as imagens e em seguida clicar em OK.

Phase-1

Phase-2

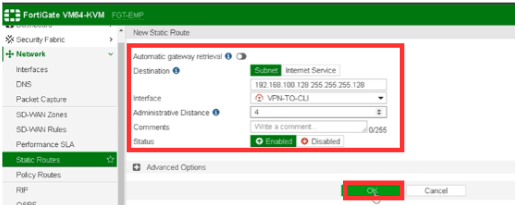

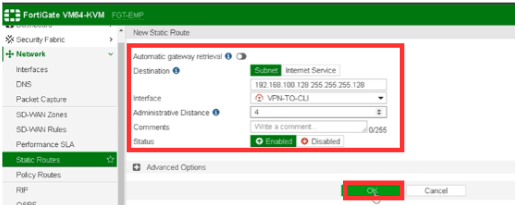

Agora o próximo passo é criar uma rota estática apontando para a VPN, para isso vamos em Network🡺Static Routes 🡺Create new

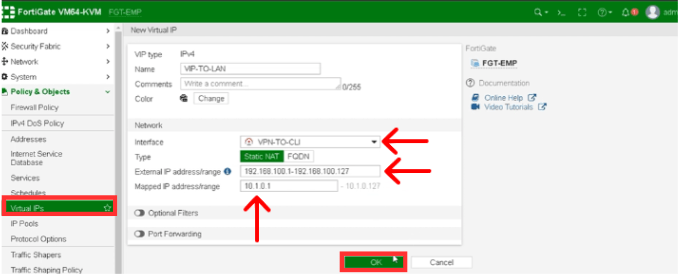

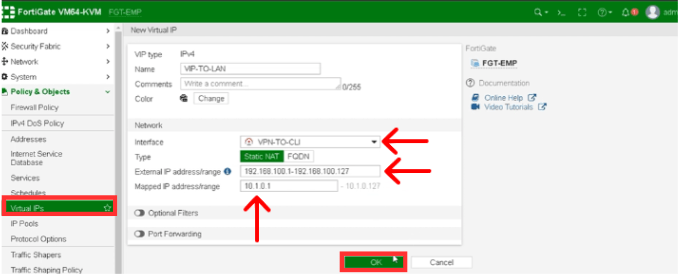

Agora vamos criar um VIP, um virtual IP para utilizarmos na configuração do DNAT

para isso vá em 🡺 Policy & Objects 🡺 Virtual IP’s 🡺Create new 🡺Virtual IP

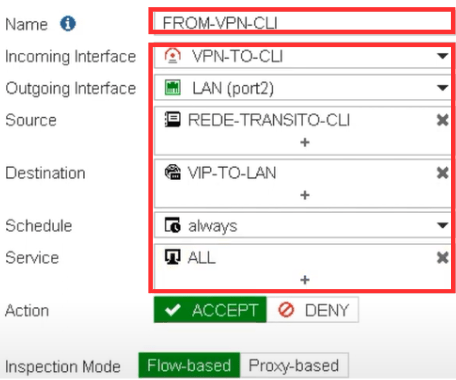

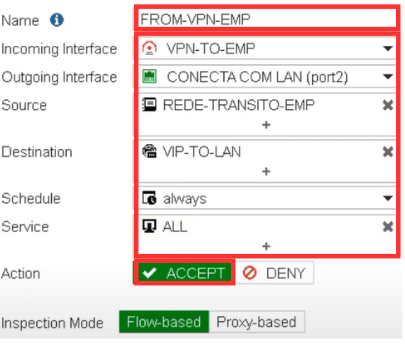

Agora vamos criar as politicas que irão permitir o trafego passar pela VPN. Para isso vamos em 🡺 Policy & Objects 🡺 Firewall Policy🡺Create new. Essa politica é para o trafego que entrar pela interface vpn e sair pela interface LAN

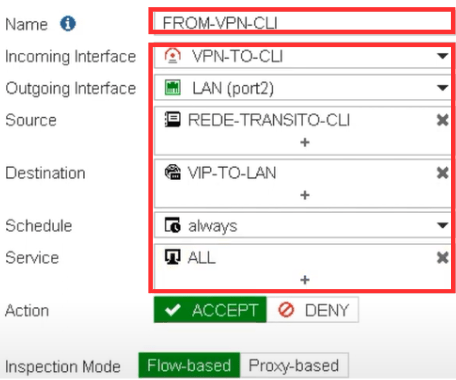

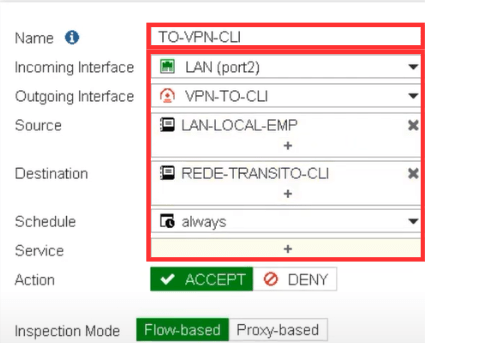

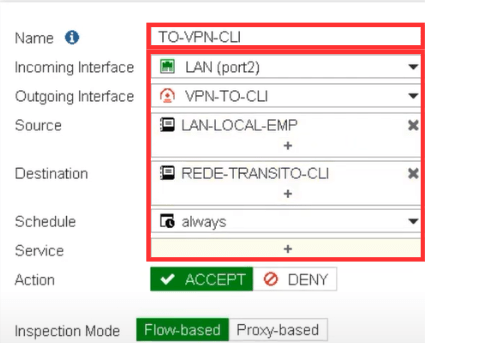

Agora vamos criar uma política para o tráfego que entrar pela interface LAN e sair pela interface VPN.

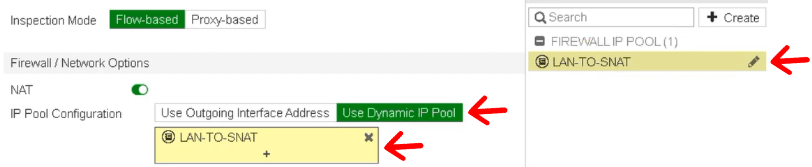

Dando continuidade à configuração da politica TO-VPN-CLI, vamos aplicar o SNAT na policy

Configurar conforme a imagem e clicar em OK.

Assim, concluímos as configurações para o FGT-EMP, agora chegou a vez de realizarmos as configurações do FGT-CLI.

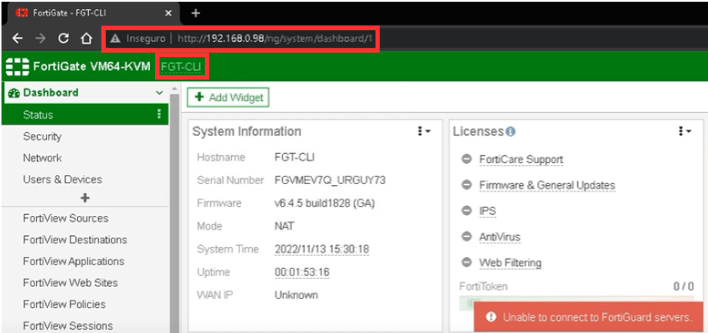

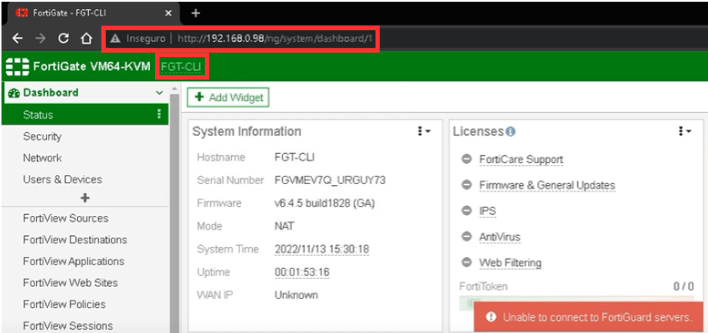

Acessando FGT-CLI

- Acesse o FGT-CLI pela interface web do firewall

- Com o endereço IP de gerencia do firewall acesse pelo navegador

- Selecione Console, conforme a imagem:

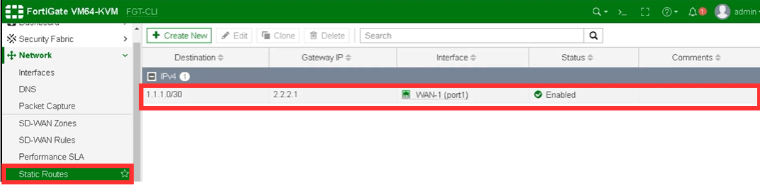

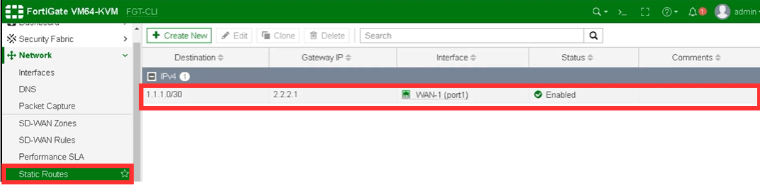

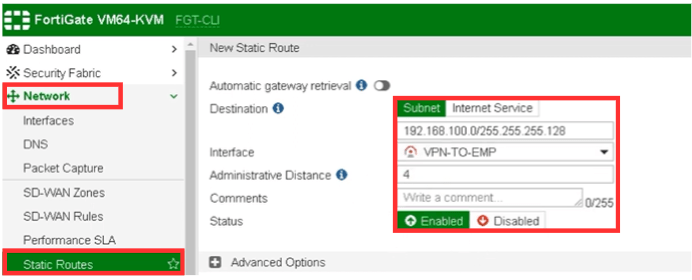

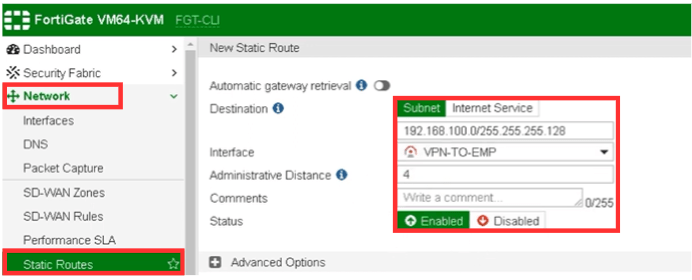

Antes de iniciarmos as configurações da VPN vamos precisar realizar as configurações de roteamento para permitir a comunicação entre os firewals para isso, crie uma rota estática conforme a imagem:

Network🡺Static Routes🡺 Create New

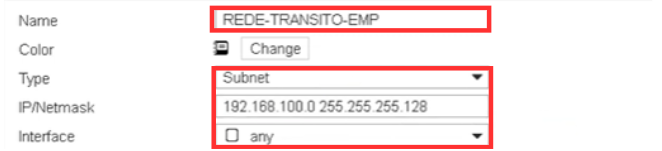

O próximo passo será criar 2 Address que vamos utilizar na configuração das policy, então vá em

Policy & Objects 🡺 Address 🡺Create New

Primeiro Address será uma rede trânsito que vamos utilizar

Segundo Address que vamos criar será a rede lan local

Então clicamos em OK.

Agora criar um pool de endereçamento para ser utilizado na configuração do Snat, para isso vá em 🡺 Policy & Objects 🡺 IP Pools 🡺Create new

Clicamos em OK.

Agora vamos iniciar as configurações da VPN, então vamos em 🡺VPN🡺Ipsec Wizard 🡺Custom

Definir um nome para VPN e clicar em NEXT

Aqui vamos definir o IP do Peer ou seja o IP de WAN o firewall FGT-EMP

Agora vamos definir as outras configurações da VPN como PSK – Pre shared Key

Agora vamos definir as Phases 1 e Phases 2 da VPN, vamos configurar conforme as imagens e em seguida clicar em OK.

Phase 1

Phase-2

Agora o próximo passo é criar uma rota estática apontando para a VPN, para isso vamos em Network🡺Static Routes 🡺Create new

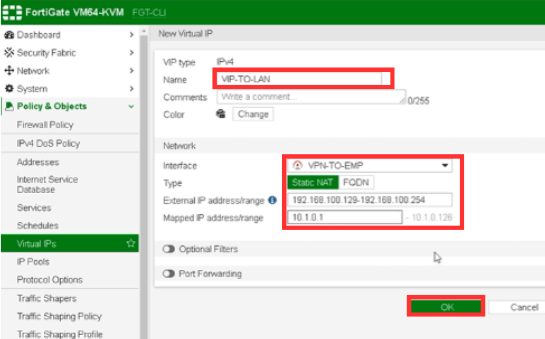

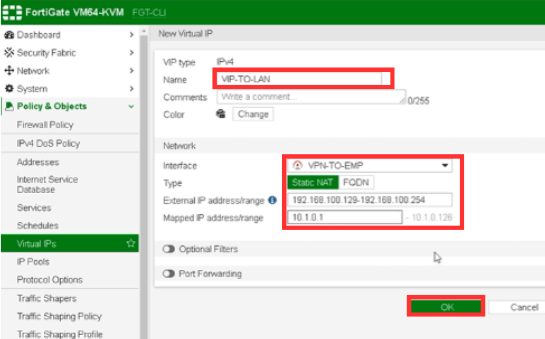

Agora vamos criar um VIP, um virtual IP para utilizarmos na configuração do DNAT

para isso vá em 🡺 Policy & Objects 🡺 Virtual IP’s 🡺Create new 🡺Virtual IP

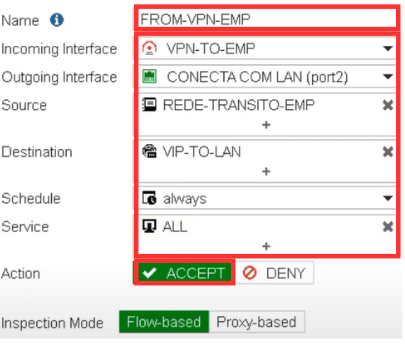

Agora vamos criar as políticas que irão permitir o tráfego passar pela VPN. Para isso vamos em 🡺 Policy & Objects 🡺 Firewall Policy🡺Create new. Essa politica é para o tráfego que entra pela interface vpn e sair pela interface LAN

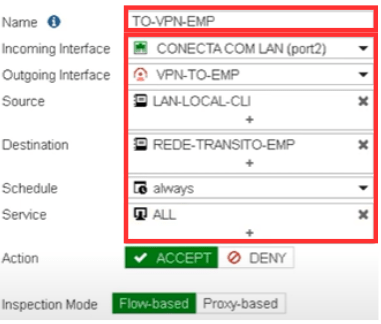

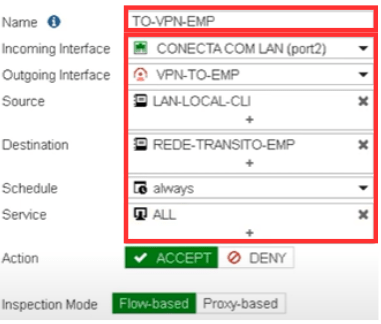

Agora vamos criar uma política para o trafego que entrar pela interface LAN e sair pela interface VPN.

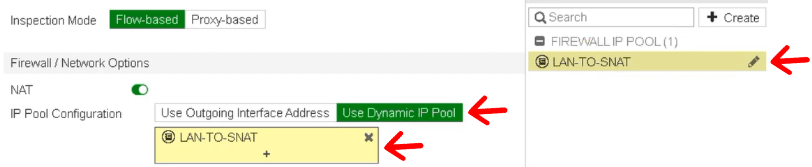

Dando continuidade à configuração da política TO-VPN-EMP, vamos aplicar o SNAT na policy

Configurar conforme a imagem e clicar em OK.

Dessa forma, concluímos todas configurações necessárias para VPN site to site overlapping funcionar.

Para um melhor entendimento do laboratório, acompanhe o passo a passo de como configurar VPN site to site no vídeo do Youtube pelo link: https://www.youtube.com/watch?v=pnRihMxqxzI