Uma VPN IPsec com túnel Aggregate no firewall FortiGate é uma solução que combina múltiplos túneis VPN em um único túnel, simplificando o gerenciamento e aumentando a eficiência. Isso é feito agregando várias conexões de rede seguras em uma única interface virtual, reduzindo a sobrecarga de configuração e melhorando o desempenho da rede.

Configurando túnel aggregate

Objetivos:

- Configurar FGT-A

- Configurar FGT-B

- Configurar RT-EBT

- Configurar RT-VIVO

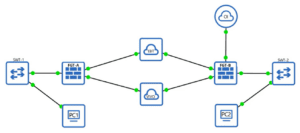

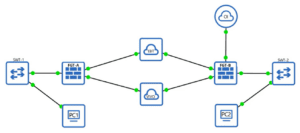

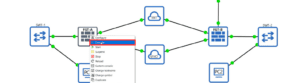

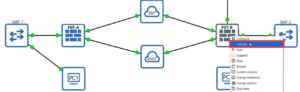

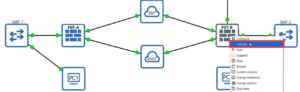

Topologia:

Acessando FGT-A

- Acesse o FGT-A pela console

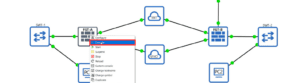

- Clique com botão direito em cima do FGT-A

- Selecione Console, conforme a imagem:

O FortiGate usa o IPsec para criar túneis seguros que protegem o tráfego de rede entre diferentes locais ou dispositivos, permitindo que as informações sejam transmitidas de maneira segura pela internet ou outras redes públicas. Isso é especialmente útil para garantir a privacidade e a segurança das comunicações empresariais ou de rede.

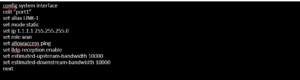

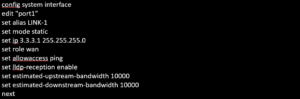

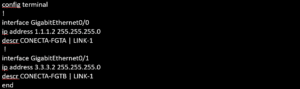

Agora vamos realizar a configuração do FGT- A iniciando pelas configurações das interfaces

config system interface 🡺 Modo de configuração de interface

edit “port1” 🡺 LINK – 1 que se conecta com RT-EBT

set alias LINK-1

set mode static

set ip 1.1.1.1 255.255.255.0

set role wan

set allowaccess ping

set lldp-reception enable

set estimated-upstream-bandwidth 10000

set estimated-downstream-bandwidth 10000

next

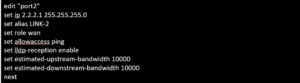

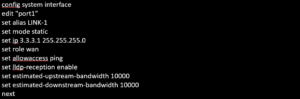

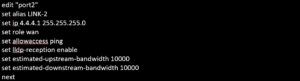

edit “port2” 🡺 LINK – 2 que se conecta com RT-VIVO

set ip 2.2.2.1 255.255.255.0

set alias LINK-2

set role wan

set allowaccess ping

set lldp-reception enable

set estimated-upstream-bandwidth 10000

set estimated-downstream-bandwidth 10000

next

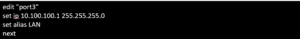

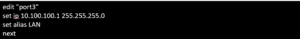

edit “port3” 🡺 Essa é porta de rede Lan que se conecta com SWT-1

set ip 10.100.100.1 255.255.255.0

set alias LAN

next

Até aqui realizamos as configurações das interfaces do FGT-A, agora vamos iniciar as configurações das interfaces VPN’s

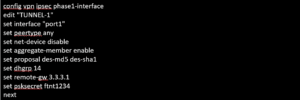

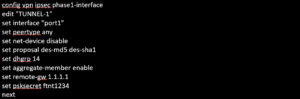

FASE-1

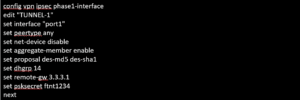

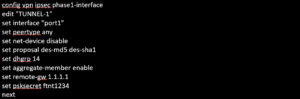

config vpn ipsec phase1-interface 🡺 Modo de configuração da Fase 1 da VPN

edit “TUNNEL-1” 🡺 Nome da interface VPN 1

set interface “port1” 🡺 Interface WAN que se conecta com RT-EBT

set peertype any

set net-device disable

set aggregate-member enable 🡺 Habilitando o modo de agregação de portas

set proposal des-md5 des-sha1 🡺 Algoritmo de encriptação

set dhgrp 14

set remote-gw 3.3.3.1 🡺 Esse é o IP da interface 1 do FGT-B

set psksecret ftnt1234 🡺 Essa é a chave secreta compartilhada para estabelecer a VPN

next

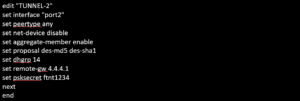

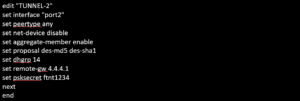

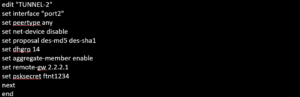

edit “TUNNEL-2” 🡺 Nome da interface VPN 2

set interface “port2” 🡺 Interface WAN que se conecta com RT-VIVO

set peertype any

set net-device disable

set aggregate-member enable 🡺 Habilitando o modo de agregação de portas

set proposal des-md5 des-sha1 🡺 Algoritmo de encriptação

set dhgrp 14

set remote-gw 4.4.4.1 🡺 Esse é o IP da interface 2 do FGT-B

set psksecret ftnt1234 🡺 Essa é a chave secreta compartilhada para estabelecer a VPN

next

end

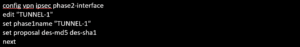

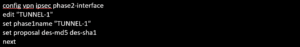

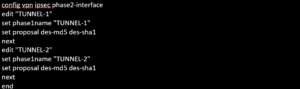

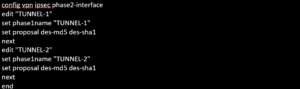

FASE-2

config vpn ipsec phase2-interface 🡺 Modo de configuração da Fase 2 da VPN

edit “TUNNEL-1” 🡺 Nome da interface VPN 1

set phase1name “TUNNEL-1” 🡺 Interface da fase 1 da VPN 1

set proposal des-md5 des-sha1 🡺 Algoritmo de encriptação

next

edit “TUNNEL-2” 🡺 Nome da interface VPN 2

set phase1name “TUNNEL-2” 🡺 Interface da fase 1 da VPN 2

set proposal des-md5 des-sha1 🡺 Algoritmo de encriptação

next

end

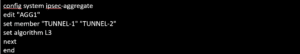

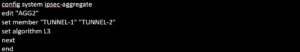

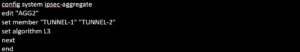

Assim concluímos a configuração das Fase 1 e Fase 2 da VPN, dessa forma agora temos 2 túneis, o que vamos fazer agora será agrupar esses 2 túneis ou seja realizar a agregação

Para isso vamos executar os seguintes comandos.

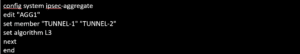

config system ipsec-aggregate 🡺 Modo de configuração de agregação de VPN

edit “AGG1” 🡺 Criando a interface que será utilizada para agregação

set member “TUNNEL-1” “TUNNEL-2” 🡺 Agregando os 2 túneis dentro da interface AGG1

set algorithm L3 🡺 Definindo a interface como L3

next

end

Assim concluímos a configuração das Fase 1 e Fase 2 da VPN, dessa forma agora temos 2 túneis, o que vamos fazer agora será agrupar esses 2 túneis ou seja realizar a agregação

Para isso vamos executar os seguintes comandos.

config system ipsec-aggregate 🡺 Modo de configuração de agregação de VPN

edit “AGG1” 🡺 Criando a interface que será utilizada para agregação

set member “TUNNEL-1” “TUNNEL-2” 🡺 Agregando os 2 túneis dentro da interface AGG1

set algorithm L3 🡺 Definindo a interface como L3

next

end

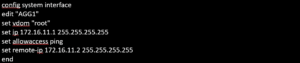

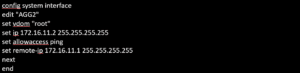

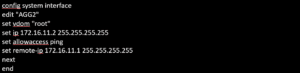

config system interface 🡺 Modo de configuração de Interface

edit “AGG1”

set vdom “root”

set ip 172.16.11.1 255.255.255.255 🡺 Aplicando IP na interface AGG1 – local FGT-A

set allowaccess ping

set remote-ip 172.16.11.2 255.255.255.255 🡺 Aplicando IP na interface AGG1 – Remoto FGT-B

end

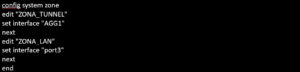

Agora vamos criar 2 zonas de segurança para separarmos as interfaces que se conectam com a LAN dos túneis VPN’s.

config system zone 🡺 Modo de configuração de Zona

edit “ZONA_TUNNEL” 🡺 Criando a Zona chamada ZONA_TUNNEL

set interface “AGG1” 🡺 Adicionando a Interface agregada AGG1

next

edit “ZONA_LAN” 🡺 Criando a Zona chamada ZONA_LAN

set interface “port3” 🡺 Adicionando a Interface port3 na ZONA_LAN

next

end

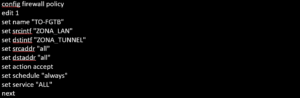

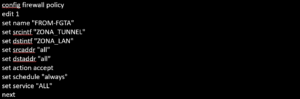

Agora vamos configurar as firewall policy que vão permitir a comunicação das VPN’s e as redes LAN.

config firewall policy 🡺 Modo de configuração de política de segurança

edit 1

set name “TO-FGTB” 🡺 Nome da política de segurança

set srcintf “ZONA_LAN” 🡺 Quando a interface de origem for ZONA_LAN

set dstintf “ZONA_TUNNEL” 🡺 Quando a interface de destino for ZONA_TUNNEL

set srcaddr “all” 🡺 De qualquer origem

set dstaddr “all” 🡺 Para qualquer destino

set action accept 🡺 Aceitar

set schedule “always” 🡺 Periodicidade Sempre

set service “ALL” 🡺 Todos os Serviços

next

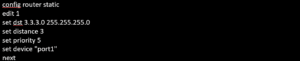

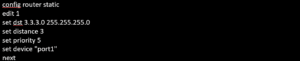

Agora vamos criar 2 rotas estáticas para estabelecer a comunicação com os PEERs da VPN que nesse caso são os endereços IP’s dos firewalls.

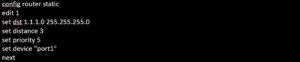

config router static 🡺 Modo de configuração de rota está estática

edit 1

set dst 3.3.3.0 255.255.255.0 🡺 Quando o destino for 3.3.3.0

set distance 3 🡺 Distância da rota

set priority 5 🡺 Prioridade da rota

set device “port1” 🡺 Encaminhar para porta 1 do link 1 do FGT-A

next

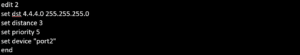

edit 2

set dst 4.4.4.0 255.255.255.0 🡺 Quando o destino for 3.3.3.0

set distance 3 🡺 Distância da rota

set priority 5 🡺 Prioridade da rota

set device “port2” 🡺 Encaminhar para porta 2 do link 2 do FGT-A

end

Agora precisamos configurar um protocolo de roteamento dinâmico para divulgar a rede LAN através dos túneis, então vamos configurar o protocolo OSPF

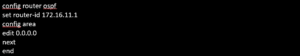

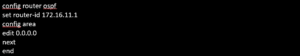

config router ospf 🡺 Modo de configuração do protocolo OSPF

set router-id 172.16.11.1 🡺 Router-ID identificador unico dessa comunicação OSPF

config area 🡺 Modo da área do OSPF

edit 0.0.0.0 🡺 Configurando a Área 0

next

end

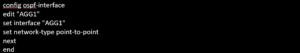

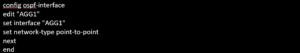

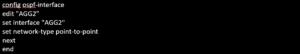

config ospf-interface 🡺 Associando o OSPF á porta AGG1

edit “AGG1” 🡺 Criando o nome da interface AGG1

set interface “AGG1” 🡺 Associando a interface AGG1 ao OSPF no modo point-to-point

set network-type point-to-point 🡺 Configurando a interface AGG1 ao OSPF no modo point-to-point

next

end

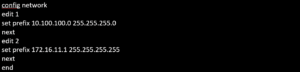

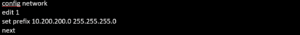

config network 🡺 Entrando no modo network para divulgar as redes locais

edit 1

set prefix 10.100.100.0 255.255.255.0 🡺 Rede LAN

next

edit 2

set prefix 172.16.11.1 255.255.255.255 🡺 Rede da interface VPN

next

end

config redistribute “connected” 🡺 Rede dá diretamente conectada

set status enable

end

![]()

![]()

Então concluímos as configurações do FGT-A, agora vamos iniciar as configurações do FGT-B

Acessando FGT-B

- Acesse o FGT-B pela console

- Clique com botão direito em cima do FGT-B

- Selecione Console, conforme a imagem:

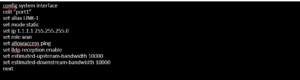

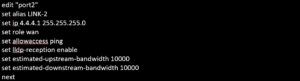

config system interface 🡺 Modo de configuração de interface

edit “port1” 🡺 LINK – 1 que se conecta com RT-EBT

set alias LINK-1

set mode static

set ip 3.3.3.1 255.255.255.0

set role wan

set allowaccess ping

set lldp-reception enable

set estimated-upstream-bandwidth 10000

set estimated-downstream-bandwidth 10000

next

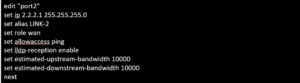

edit “port2” 🡺 LINK – 2 que se conecta com RT-VIVO

set ip 4.4.4.1 255.255.255.0

set alias LINK-2

set role wan

set allowaccess ping

set lldp-reception enable

set estimated-upstream-bandwidth 10000

set estimated-downstream-bandwidth 10000

next

edit “port3” 🡺 Essa é porta de rede Lan que se conecta com SWT-2

set ip 10.200.200.1 255.255.255.0

set alias LAN

next

![]()

![]()

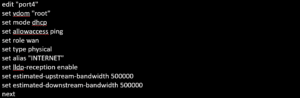

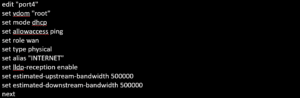

edit “port4” 🡺 Essa é porta que se conecta direto com a INternet

set vdom “root”

set mode dhcp 🡺 Em modo DHCP

set allowaccess ping

set role wan

set type physical

set alias “INTERNET”

set lldp-reception enable

set estimated-upstream-bandwidth 500000

set estimated-downstream-bandwidth 500000

next

Até aqui realizamos as configurações das interfaces do FGT-B, agora vamos iniciar as configurações das interfaces VPN’s

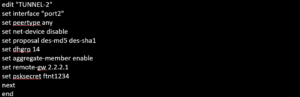

FASE-1

config vpn ipsec phase1-interface 🡺 Modo de configuração da Fase 1 da VPN

edit “TUNNEL-1” 🡺 Nome da interface VPN 1

set interface “port1” 🡺 Interface WAN que se conecta com RT-EBT

set peertype any

set net-device disable

set aggregate-member enable 🡺 Habilitando o modo de agregação de portas

set proposal des-md5 des-sha1 🡺 Algoritmo de encriptação

set dhgrp 14

set remote-gw 1.1.1.1 🡺 Esse é o IP da interface 1 do FGT-A

set psksecret ftnt1234 🡺 Essa é a chave secreta compartilhada para estabelecer a VPN

next

edit “TUNNEL-2” 🡺 Nome da interface VPN 2

set interface “port2” 🡺 Interface WAN que se conecta com RT-VIVO

set peertype any

set net-device disable

set aggregate-member enable 🡺 Habilitando o modo de agregação de portas

set proposal des-md5 des-sha1 🡺 Algoritmo de encriptação

set dhgrp 14

set remote-gw 2.2.2.1 🡺 Esse é o IP da interface 2 do FGT-B

set psksecret ftnt1234 🡺 Essa é a chave secreta compartilhada para estabelecer a VPN

next

end

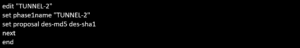

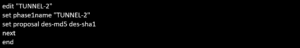

FASE-2

config vpn ipsec phase2-interface 🡺 Modo de configuração da Fase 2 da VPN

edit “TUNNEL-1” 🡺 Nome da interface VPN 1

set phase1name “TUNNEL-1” 🡺 Interface da fase 1 da VPN 1

set proposal des-md5 des-sha1 🡺 Algoritmo de encriptação

next

edit “TUNNEL-2” 🡺 Nome da interface VPN 2

set phase1name “TUNNEL-2” 🡺 Interface da fase 1 da VPN 2

set proposal des-md5 des-sha1 🡺 Algoritmo de encriptação

next

end

Assim concluímos a configuração das Fase 1 e Fase 2 da VPN, dessa forma agora temos 2 túneis, o que vamos fazer agora será agrupar esses 2 túneis ou seja realizar a agregação

Para isso vamos executar os seguintes comandos.

config system ipsec-aggregate 🡺 Modo de configuração de agregação de VPN

edit “AGG1” 🡺 Criando a interface que será utilizada para agregação

set member “TUNNEL-1” “TUNNEL-2” 🡺 Agregando os 2 túneis dentro da interface AGG1

set algorithm L3 🡺 Definindo a interface como L3

next

end

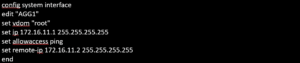

config system interface 🡺 Modo de configuração de Interface

edit “AGG2”

set vdom “root”

set ip 172.16.11.2 255.255.255.255 🡺 Aplicando IP na interface AGG1 – local FGT-B

set allowaccess ping

set remote-ip 172.16.11.1 255.255.255.255 🡺 Aplicando IP na interface AGG1 – Remoto FGT-A

end

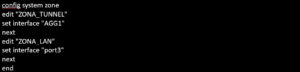

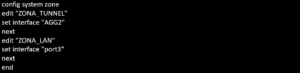

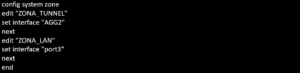

Agora vamos criar 2 zonas de segurança para separarmos as interfaces que se conectam com a LAN dos túneis VPN’s.

config system zone 🡺 Modo de configuração de Zona

edit “ZONA_TUNNEL” 🡺 Criando a Zona chamada ZONA_TUNNEL

set interface “AGG2” 🡺 Adicionando a Interface agregada AGG1

next

edit “ZONA_LAN” 🡺 Criando a Zona chamada ZONA_LAN

set interface “port3” 🡺 Adicionando a Interface port3 na ZONA_LAN

next

end

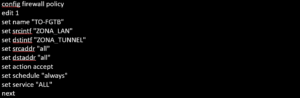

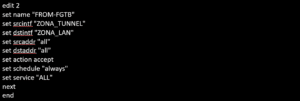

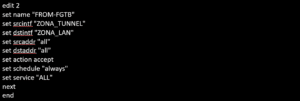

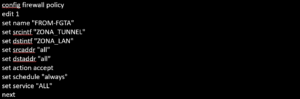

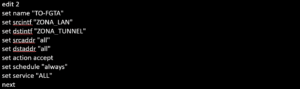

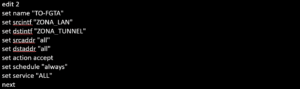

Agora vamos configurar as firewall policy que vão permitir a comunicação das VPN’s e as redes LAN.

config firewall policy 🡺 Modo de configuração de política de segurança

Edit 1

set name “TO-FGTA” 🡺 Nome da política de segurança

set srcintf “ZONA_LAN” 🡺 Quando a interface de origem for ZONA_LAN

set dstintf “ZONA_TUNNEL” 🡺 Quando a interface de destino for ZONA_TUNNEL

set srcaddr “all” 🡺 De qualquer origem

set dstaddr “all” 🡺 Para qualquer destino

set action accept 🡺 Aceitar

set schedule “always” 🡺 Periodicidade Sempre

set service “ALL” 🡺 Todos os Serviços

next

Edit 2

set name “FROM-FGTA” 🡺 Nome da política de segurança

set srcintf “ZONA_TUNNEL” 🡺 Quando a interface de origem for ZONA_TUNNEL

set dstintf “ZONA_LAN”🡺 Quando a interface de destino for ZONA_LAN

set srcaddr “all” 🡺 De qualquer origem

set dstaddr “all” 🡺 Para qualquer destino

set action accept 🡺 Aceitar

set schedule “always” 🡺 Periodicidade Sempre

set service “ALL” 🡺 Todos os Serviços

next

end

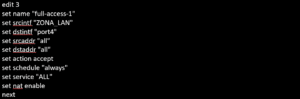

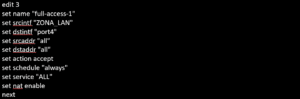

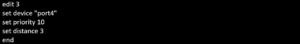

Edit 3

set name “full-access-1” 🡺 Essa política permite a comunicação da LAN com a internet

set srcintf “ZONA_LAN” 🡺 Quando a origem é a LAN

set dstintf “port4” 🡺 Quando a destino é a Internet

set srcaddr “all” 🡺 De qualquer origem

set dstaddr “all” 🡺 Para qual destino

set action accept 🡺 Aceitar

set schedule “always” 🡺 Periodicidade SEMPRE

set service “ALL” 🡺 liberando todos os serviços

set nat enable 🡺 Habilitando o NAT

next

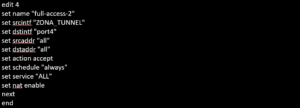

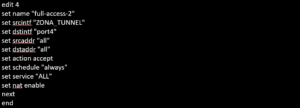

Edit 4

set name “full-access-2” 🡺 Essa política permite a comunicação da Tunel com a internet

set srcintf “ZONA_TUNNEL” 🡺 Quando a origem o Tunel

set dstintf “port4” 🡺 Quando a destino é a Internet

set srcaddr “all” 🡺 De qualquer origem

set dstaddr “all” 🡺 Para qual destino

set action accept 🡺 Aceitar

set schedule “always” 🡺 Periodicidade SEMPRE

set service “ALL” 🡺 liberando todos os serviços

set nat enable 🡺 Habilitando o NAT

next

end

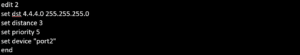

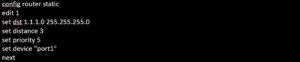

Agora vamos criar 2 rotas estáticas para estabelecer a comunicação com os PEERs da VPN que nesse caso são os endereços IP’s dos firewalls.

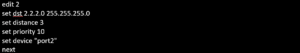

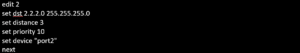

config router static 🡺 Modo de configuração de rota está estática

Edit 1

set dst 1.1.1.0 255.255.255.0 🡺 Quando o destino for 1.1.1.0

set distance 3 🡺 Distância da rota

set priority 5 🡺 Prioridade da rota

set device “port1” 🡺 Encaminhar para porta 1 do link 1 do FGT-B

next

Edit 2

set dst 2.2.2.0 255.255.255.0 🡺 Quando o destino for 2.2.2.0

set distance 3 🡺 Distância da rota

set priority 5 🡺 Prioridade da rota

set device “port2” 🡺 Encaminhar para porta 2 do link 2 do FGT-B

end

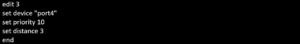

Edit 3

set device “port4” 🡺 Essa é uma Rota Default para a Internet

set priority 10

set distance 3

end

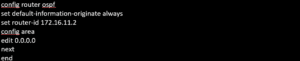

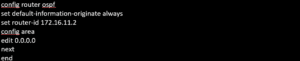

Agora precisamos configurar um protocolo de roteamento dinâmico para divulgar a rede LAN através dos túneis, então vamos configurar o protocolo OSPF

config router ospf 🡺 Modo de configuração do protocolo OSPF

set router-id 172.16.11.2 🡺 Router-ID identificador unico dessa comunicação OSPF

config area 🡺 Modo da área do OSPF

edit 0.0.0.0 🡺 Configurando a Área 0

next

end

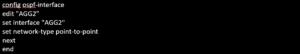

config ospf-interface 🡺 Associando o OSPF á porta AGG2

edit “AGG2” 🡺 Criando o nome da interface AGG2

set interface “AGG2” 🡺 Associando a interface AGG2 a o OSPF no modo point-to-point

set network-type point-to-point 🡺 Configurando a interface AGG2 ao OSPF no modo point-to-point

next

end

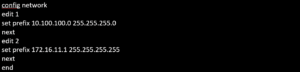

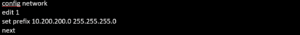

config network 🡺 Entrando no modo network para divulgar as redes locais

Edit 1

set prefix 10.200.200.0 255.255.255.0 🡺 Rede LAN

next

edit 2

set prefix 172.16.11.2 255.255.255.255 🡺 Rede da interface VPN

next

end

![]()

![]()

config redistribute “connected” 🡺 Rede dá diretamente conectada

set status enable

end

![]()

![]()

Assim finalizamos as configurações dos Firewalls, agora para concluirmos as configurações do Lab, vamos realizar as configurações do Roteadores das operadoras EBT e VIVO.

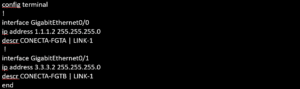

Vamos começar pela EBT

// ROUTER EBT //

config terminal 🡺 Modo de configuração

!

interface GigabitEthernet0/0 🡺 Interface que se conecta com FGT-A no LINK 1 porta 1

ip address 1.1.1.2 255.255.255.0

descr CONECTA-FGTA | LINK-1

!

interface GigabitEthernet0/1 🡺 Interface que se conecta com FGT-A no LINK 2 porta 2

ip address 3.3.3.2 255.255.255.0

descr CONECTA-FGTB | LINK-1

end

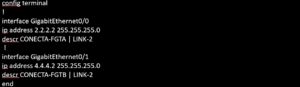

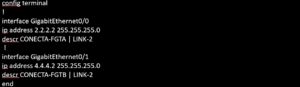

// ROUTER VIVO //

config terminal

!

interface GigabitEthernet0/0 🡺 Interface que se conecta com FGT-A no LINK 2 porta 1

ip address 2.2.2.2 255.255.255.0

descr CONECTA-FGTA | LINK-2

!

interface GigabitEthernet0/1 🡺 Interface que se conecta com FGT-A no LINK 2 porta 1

ip address 4.4.4.2 255.255.255.0

descr CONECTA-FGTB | LINK-2

end

// COMANDOS PARA VERIFICAR O FUNCIONAMENTO //

# diagnose sys ipsec-aggregate list

# show vpn ipsec phase1-interface

# show vpn ipsec phase2-interface

# get router info routing-table detail

![]()

![]()

Para um melhor entendimento do laboratório acompanhe o passo a passo do vídeo no Youtube pelo link: https://www.youtube.com/watch?v=tZDwTVH8jQg&t=2s