Uma “VPN subnet overlap” ocorre quando as redes que você está tentando conectar por meio de uma VPN (Virtual Private Network) têm intervalos de endereços IP que se sobrepõem.

Para entender isso melhor, vamos dar um exemplo:

Imagine que você tem uma rede em um escritório central com o intervalo de endereços IP 192.168.1.0/24. Isso significa que todos os dispositivos nessa rede têm endereços IP começando com 192.168.1, como 192.168.1.1, 192.168.1.2, e assim por diante.

Agora, você deseja configurar uma VPN para conectar-se a uma filial remota que também está usando o mesmo intervalo de endereços IP, ou seja, 192.168.1.0/24. Aqui está o problema: ambos os lados da VPN têm a mesma faixa de endereços IP (192.168.1.0/24), o que cria uma sobreposição.

Essa sobreposição de sub-redes pode causar problemas de roteamento e conectividade, porque os roteadores não conseguem diferenciar qual rede você está tentando alcançar, já que ambas têm o mesmo intervalo de endereços.

Para resolver esse problema em um firewall FortiGate, você pode fazer o seguinte:

Reconfigurar uma das redes para usar um intervalo de endereços IP diferente, de modo que não haja sobreposição. Por exemplo, você pode alterar a rede da filial para 192.168.2.0/24.

Usar técnicas de NAT (Network Address Translation) para traduzir os endereços IP de uma das redes para um intervalo diferente quando eles atravessam a VPN. Isso permitirá que as redes tenham sobreposição, mas ainda assim se comuniquem através da VPN com tradução de endereços.

Lembre-se de que é importante evitar sobreposições de sub-redes ao configurar VPNs para garantir uma comunicação eficaz entre as redes e evitar problemas de roteamento.

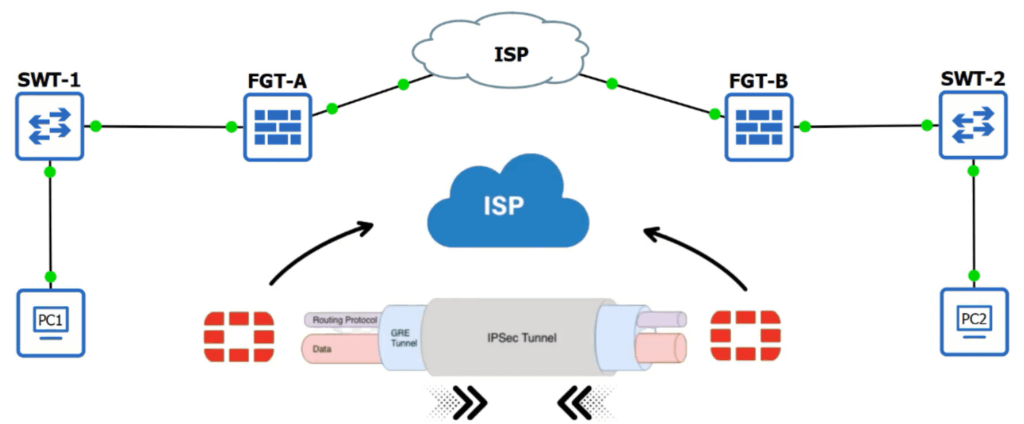

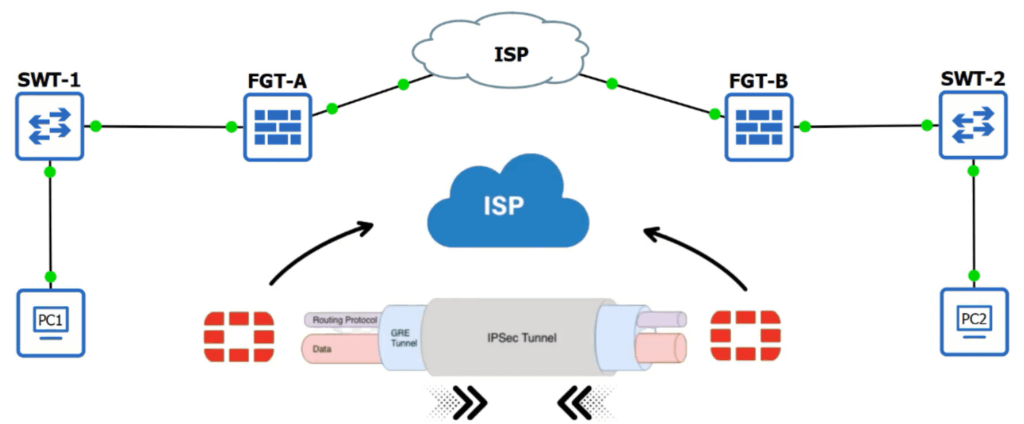

Objetivos:

- Configurar FGT-A

- Configurar FGT-B

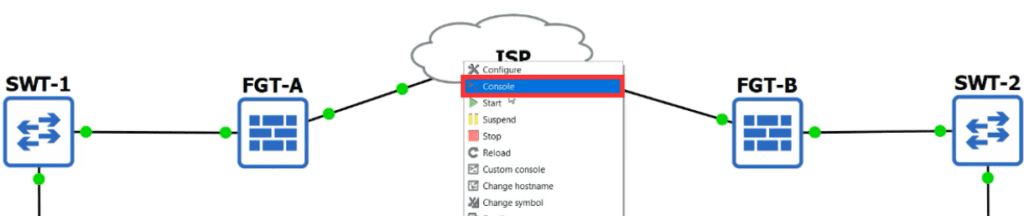

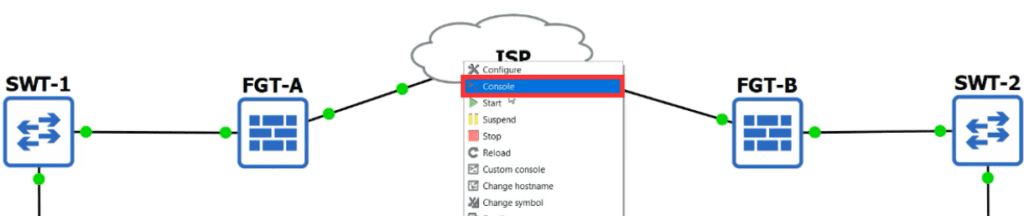

Topologia:

Acessando FGT-A

- Acesse o FGT-A pela console

- Clique com botão direito em cima do FGT-A

- Selecione Console, conforme a imagem:

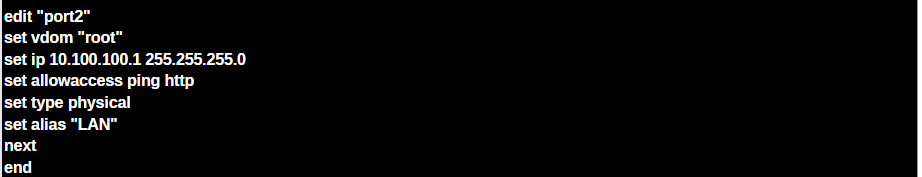

Agora vamos iniciar as configurações do lab, começando pelo FGT-A, após acessar vamos aplicar as configurações de interfaces

config system interface 🡺 Modo de configuração de interface

edit “port1” 🡺 Porta física que se conecta com a internet

set mode static

set vdom “root”

set ip 1.1.1.1 255.255.255.0

set allowaccess ping http

set type physical

set alias “WAN”

next

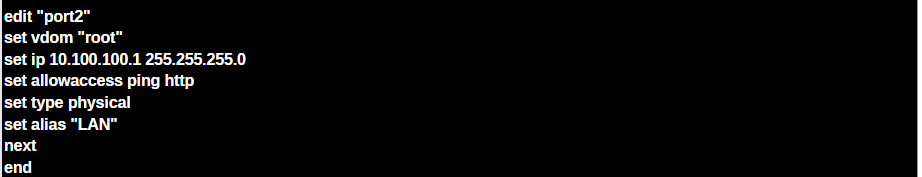

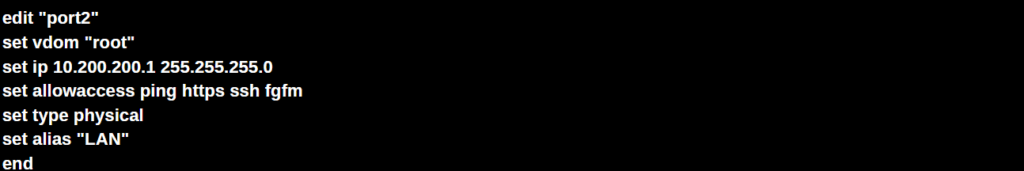

edit “port2” 🡺 Porta física que se conecta com a Lan

set vdom “root”

set ip 10.100.100.1 255.255.255.0

set allowaccess ping http

set type physical

set alias “LAN”

next

end

Aqui concluímos as configurações das interfaces, agora vamos realizar as configurações da VPN, vamos iniciar com as configurações da fase 1 da VPN.

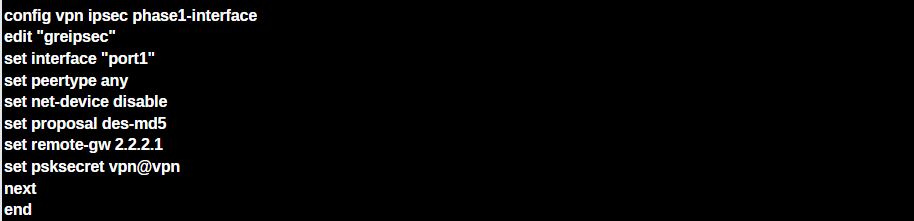

config vpn ipsec phase1-interface 🡺 Modo de configuração da VPN Fase-1

edit “greipsec” 🡺 Nome da interface VPN

set interface “port1” 🡺 Porta WAN utilizada para criar conectividade com internet

set peertype any

set net-device disable

set proposal des-md5 🡺 Algoritmo de encriptação

set remote-gw 2.2.2.1 🡺 IP de WAN do Fortigate ‘B’

set psksecret vpn@vpn 🡺 PSK senha compartilhada entre as VPN’s

next

end

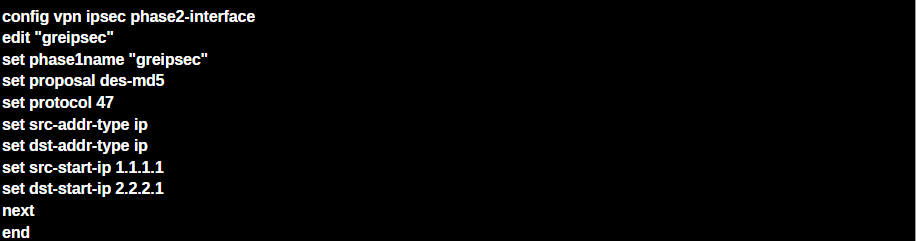

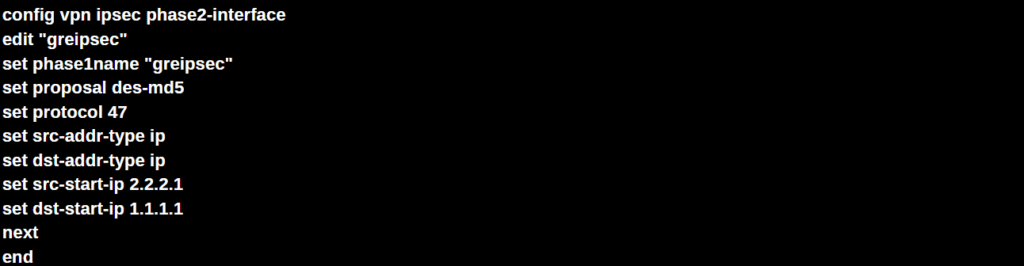

Agora vamos configurar a Fase 2 da VPN. Aqui, vamos determinar o que será passado por dentro do túnel

config vpn ipsec phase2-interface 🡺 Modo de configuração da VPN Fase-2

edit “greipsec” 🡺 Nome da interface VPN

set phase1name “greipsec” 🡺 Interface VPN da Fase -1

set proposal des-md5 🡺 Algoritmo de encriptação

set protocol 47 🡺 47 corresponde ao protocolo GRE

set src-addr-type ip 🡺 Tipo de endereço que será utilizado no tunel origem

set dst-addr-type ip 🡺 Tipo de endereço que será utilizado no tunel destino

set src-start-ip 1.1.1.1 🡺 IP wan de origem

set dst-start-ip 2.2.2.1 🡺 IP wan de destino

next

end

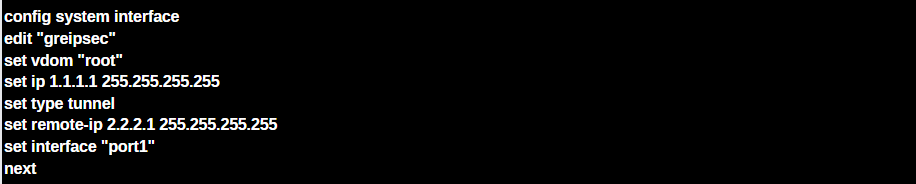

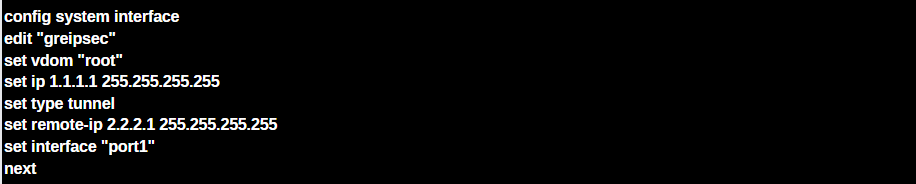

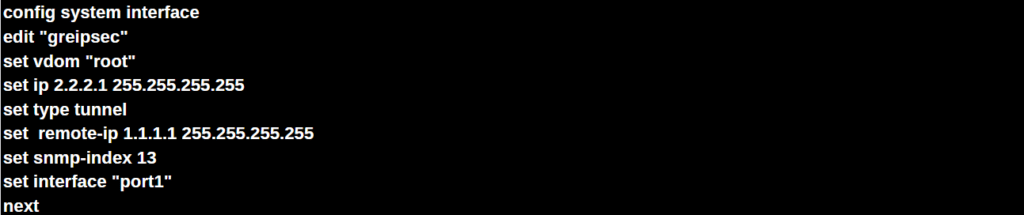

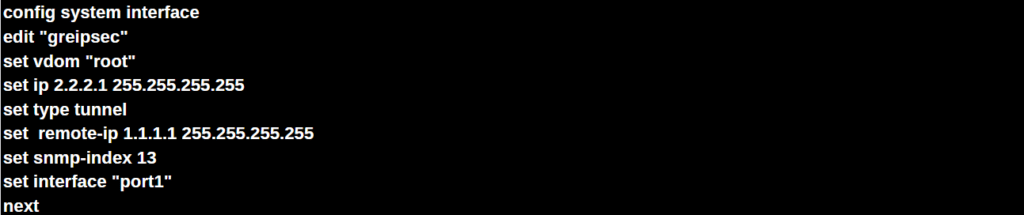

Agora que concluímos a configuração das Fase 1 e 2 da VPN, vamos criar uma interface greipsec como os comandos abaixo.

config system interface 🡺 Modo de configuração da Interface

edit “greipsec” 🡺 Interface VPN

set vdom “root”

set ip 1.1.1.1 255.255.255.255 🡺 Vamos utilizer o mesmo endereço IP da interface WAN

set type tunnel 🡺 Tipo de interface

set remote-ip 2.2.2.1 255.255.255.255 🡺 Endereço IP WAN do Fortigate ‘B’

set interface “port1”

next

Agora vamos entrar no modo de configuração túnel, vamos utilizar a interface recentemente criada greipsec para estabelecer o túnel GRE

config system gre-tunnel 🡺 Modo de configuração de tunel GRE

edit “gre_to_FGTB” 🡺 Interface tunel GRE

set interface “greipsec”🡺 Interface da VPN IPsec

set remote-gw 2.2.2.1 🡺 IP destino WAN do Fortigate “B”

set local-gw 1.1.1.1 🡺 IP WAN local do Fortigate “A”

next

end

Nesse ponto vamos configurar um endereço IP na interface do tunel GRE

config system interface 🡺 Modo de configuração de Interface

edit “gre_to_FGTB” 🡺 Interface tunel GRE

set vdom “root”

set ip 10.255.255.1 255.255.255.255 🡺 IP do tunel GRE local

set type tunnel 🡺 Tipo de Interface

set remote-ip 10.255.255.2 255.255.255.255 🡺 IP do tunel GRE Remoto

set interface “greipsec” 🡺 Interface IPsec

next

end

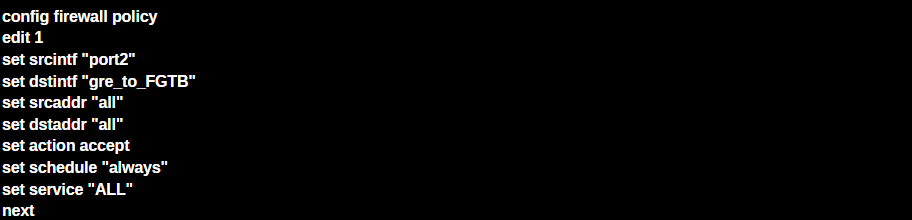

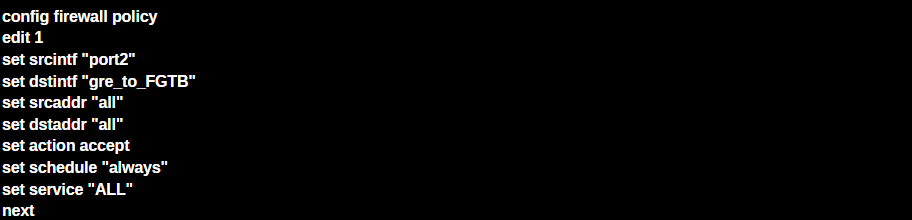

Agora para permitir a comunicação no túnel GRE vamos criar algumas políticas de segurança

config firewall policy 🡺 Modo de configuração de policy

edit 1

set srcintf “port2” 🡺 Quando a origem for a porta 2 (LAN)

set dstintf “gre_to_FGTB” 🡺 Quando o destino for FGT-B

set srcaddr “all” 🡺 De qualquer origem

set dstaddr “all” 🡺 Para qualquer destino

set action accept 🡺 Ação Aceitar

set schedule “always”

set service “ALL” 🡺 Para todos os serviços

next

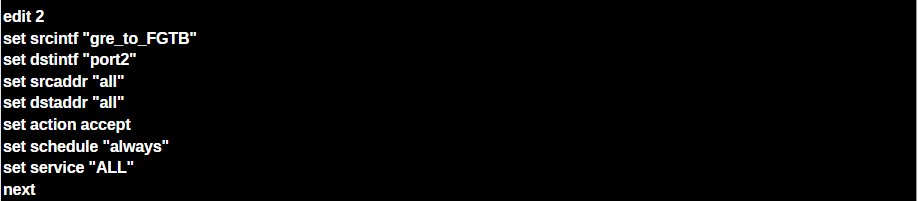

edit 2

set srcintf “gre_to_FGTB” 🡺 Quando a origem for tunel GRE

set dstintf “port2” 🡺 Quando o destino for a LAN

set srcaddr “all” 🡺 Qualquer IP de origem

set dstaddr “all” 🡺 Qualquer IP de destino

set action accept 🡺 Ação Aceitar

set schedule “always”

set service “ALL” 🡺 Todos os serviço

next

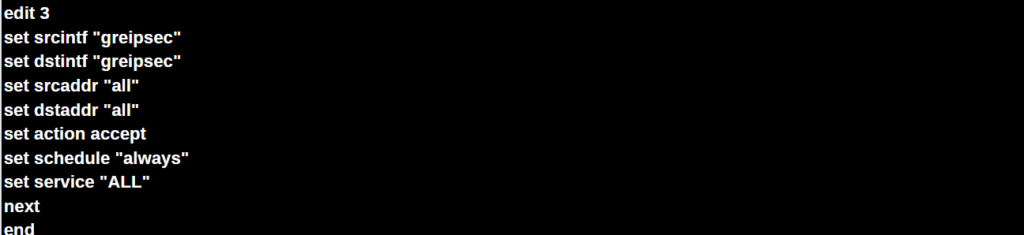

edit 3

set srcintf “greipsec” 🡺 Quando a origem for interface tunel GRE

set dstintf “greipsec” 🡺 Quando o destino for interface tunel GRE

set srcaddr “all” 🡺 Qualquer IP de origem

set dstaddr “all” 🡺 Qualquer IP de destino

set action accept 🡺 Aceitar

set schedule “always”

set service “ALL” 🡺 Todos os serviços

next

end

Agora vamos iniciar as configurações de rotas para saída para internet e também rotas para a lan do FGT-B

config router static 🡺 Modo de configuração de rotas estáticas

edit 1

set gateway 1.1.1.2 🡺 IP do provedor de internet ISP

set distance 3

set device “port1” 🡺 Porta WAN do FGT-A

next

edit 2

set dst 10.200.200.0 255.255.255.0 🡺 Endereçamento da rede LAN do FGT “B”

set device “gre_to_FGTB” 🡺 Rota apontando para interface tunnel

next

end

Concluímos aqui todas as configurações necessárias para o firewall fortigate estabelecer o túnel GRE. Agora, vamos configurar o Roteador do provedor de Internet ISP.

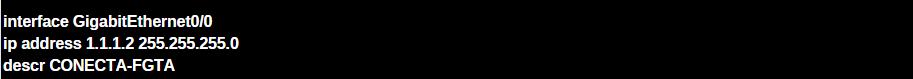

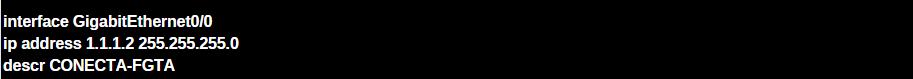

Acessando RT-ISP

- Acesse o RT-ISP pela console

- Clique com botão direito em cima do RT-ISP

- Selecione Console, conforme a imagem:

Após acessar o roteador do provedor de internet ISP vamos realizar as configurações das suas interfaces

interface GigabitEthernet0/0 🡺 Porta que conecta com FGT-A

ip address 1.1.1.2 255.255.255.0

descr CONECTA-FGTA

!

interface GigabitEthernet0/1 🡺 Porta que conecta com FGT-B

ip address 2.2.2.2 255.255.255.0

descr CONECTA-FGTB

end

Terminamos aqui as configurações do RT-ISP e também o FGT-A. Agora vamos começar as configurações do FGT-B.

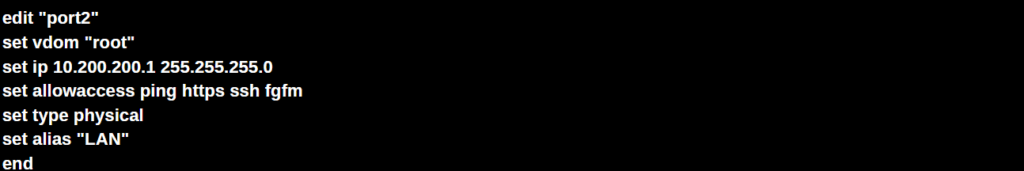

Acessando FGT-B

- Acesse o FGT-B pela console

- Clique com botão direito em cima do FGT-B

- Selecione Console, conforme a imagem:

Após acessar FGT-B vamos aplicar as configurações de interfaces

config system interface 🡺 Modo de configuração de interface

edit “port1” 🡺 Porta física que se conecta com a internet

set mode static

set vdom “root”

set ip 2.2.2.1 255.255.255.0

set allowaccess ping http

set type physical

set alias “WAN”

next

edit “port2” 🡺 Porta física que se conecta com a Lan

set vdom “root”

set ip 10.200.200.1 255.255.255.0

set allowaccess ping http

set type physical

set alias “LAN”

next

end

Aqui concluímos as configurações das interfaces, agora vamos realizar as configurações da VPN, vamos iniciar com as configurações da fase 1 da VPN.

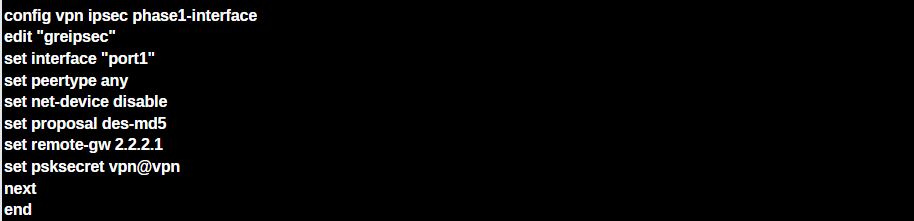

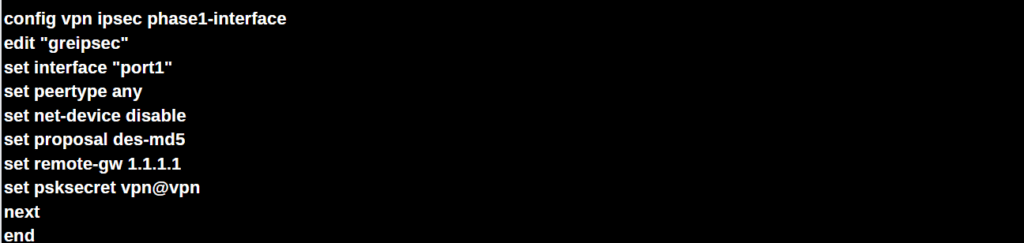

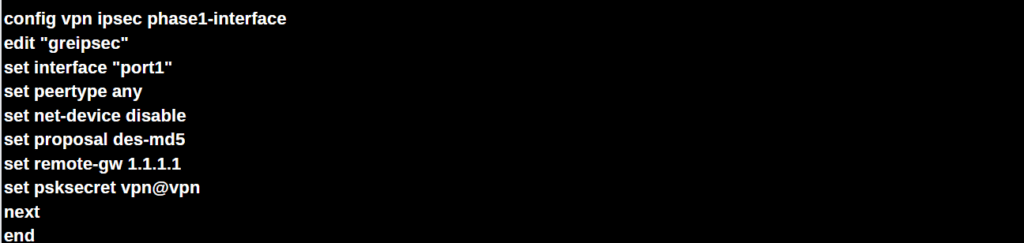

config vpn ipsec phase1-interface 🡺 Modo de configuração da VPN Fase-1

edit “greipsec” 🡺 Nome da interface VPN

set interface “port1” 🡺 Porta WAN utilizada para criar conectividade com internet

set peertype any

set net-device disable

set proposal des-md5 🡺 Algoritmo de encriptação

set remote-gw 1.1.1.1 🡺 IP de WAN do Fortigate ‘A’

set psksecret vpn@vpn 🡺 PSK senha compartilhada entre as VPN’s

next

end

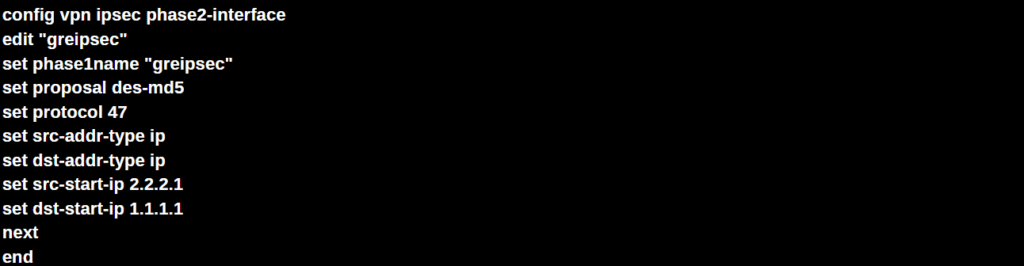

Agora vamos configurar a Fase 2 da VPN, aqui vamos determinar o que será passado por dentro do túnel

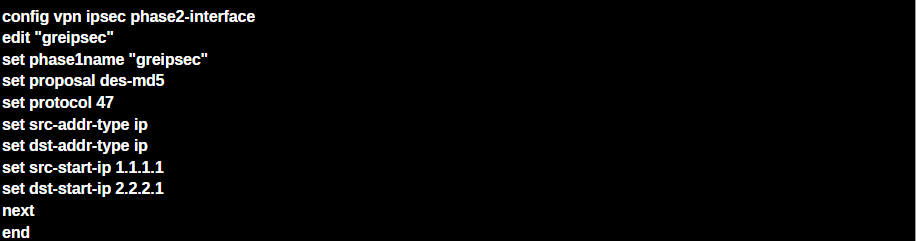

config vpn ipsec phase2-interface 🡺 Modo de configuração da VPN Fase-2

edit “greipsec” 🡺 Nome da interface VPN

set phase1name “greipsec” 🡺 Interface VPN da Fase -1

set proposal des-md5 🡺 Algoritmo de encriptação

set protocol 47 🡺 47 corresponde ao protocolo GRE

set src-addr-type ip 🡺 Tipo de endereço que será utilizado no tunel origem

set dst-addr-type ip 🡺 Tipo de endereço que será utilizado no tunel destino

set src-start-ip 2.2.2.1 🡺 IP wan de origem

set dst-start-ip 1.1.1.1 🡺 IP wan de destino

next

end

Agora que concluímos a configuração das Fase 1 e 2 da VPN, vamos criar uma interface greipsec como os comandos abaixo.

config system interface 🡺 Modo de configuração da Interface

edit “greipsec” 🡺 Interface VPN

set vdom “root”

set ip 2.2.2.1 255.255.255.255 🡺 Vamos utilizer o mesmo endereço IP da interface WAN

set type tunnel 🡺 Tipo de interface

set remote-ip 1.1.1.1 255.255.255.255 🡺 Endereço IP WAN do Fortigate ‘A’

set interface “port1”

next

Agora vamos entrar no modo de configuração túnel, vamos utilizar a interface recentemente criada greipsec para estabelecer o túnel GRE

config system gre-tunnel 🡺 Modo de configuração de túnel GRE

edit “gre_to_FGTA” 🡺 Interface tunnel GRE

set interface “greipsec”🡺 Interface da VPN IPsec

set remote-gw 1.1.1.1 🡺 IP destino WAN do Fortigate “A”

set local-gw 2.2.2.1 🡺 IP WAN local do Fortigate “B”

next

end

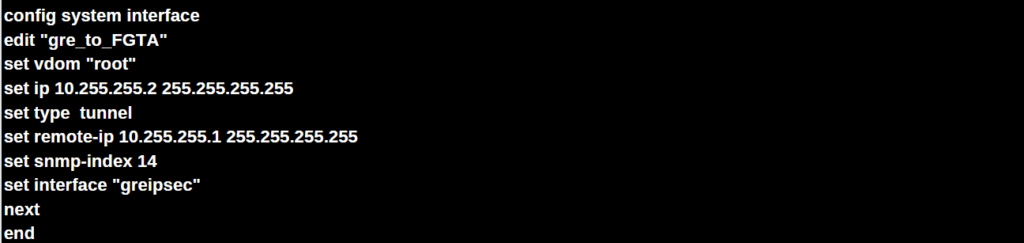

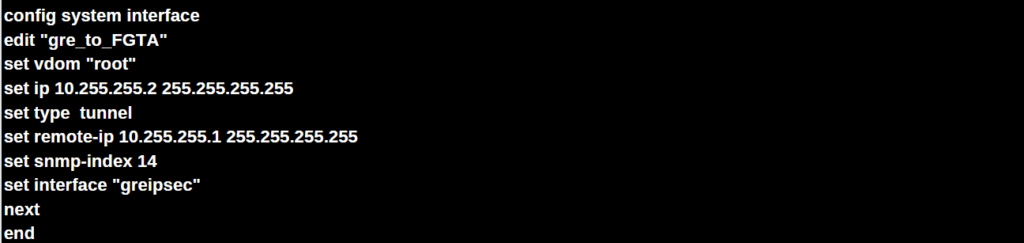

Nesse ponto vamos configurar um endereço IP na interface do túnel GRE

config system interface 🡺 Modo de configuração de Interface

edit “gre_to_FGTB” 🡺 Interface túnel GRE

set vdom “root”

set ip 10.255.255.2 255.255.255.255 🡺 IP do tunel GRE local

set type tunnel 🡺 Tipo de Interface

set remote-ip 10.255.255.1 255.255.255.255 🡺 IP do tunel GRE Remoto

set interface “greipsec” 🡺 Interface IPsec

next

end

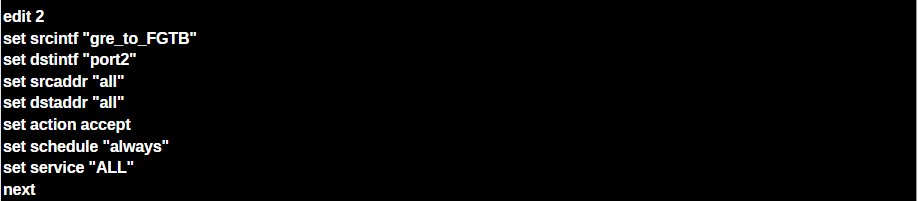

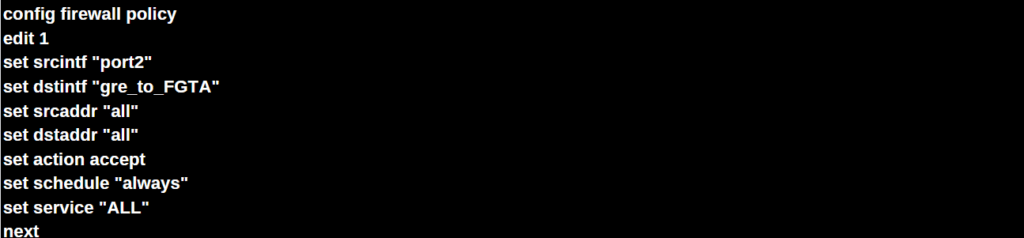

Agora para permitir a comunicação no túnel GRE vamos criar algumas políticas de segurança

config firewall policy 🡺 Modo de configuração de policy

edit 1

set srcintf “port2” 🡺 Quando a origem for a porta 2 (LAN)

set dstintf “gre_to_FGTA” 🡺 Quando o destino for FGT-A

set srcaddr “all” 🡺 De qualquer origem

set dstaddr “all” 🡺 Para qualquer destino

set action accept 🡺 Ação Aceitar

set schedule “always”

set service “ALL” 🡺 Para todos os serviços

next

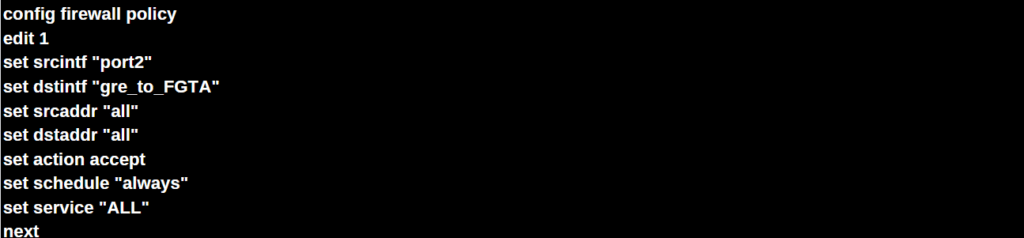

edit 2

set srcintf “gre_to_FGTA” 🡺 Quando a origem for tunel GRE

set dstintf “port2” 🡺 Quando o destino for a LAN

set srcaddr “all” 🡺 Qualquer IP de origem

set dstaddr “all” 🡺 Qualquer IP de destino

set action accept 🡺 Ação Aceitar

set schedule “always”

set service “ALL” 🡺 Todos os serviço

next

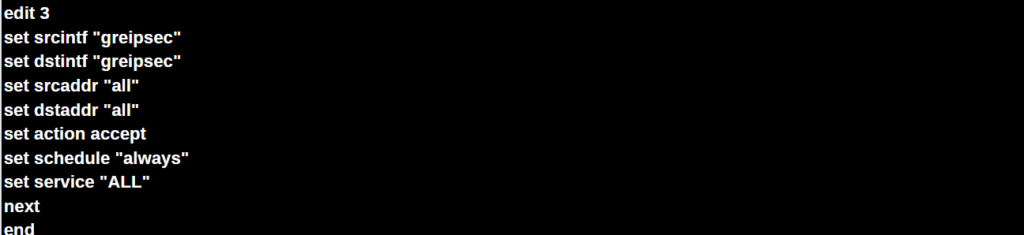

edit 3

set srcintf “greipsec” 🡺 Quando a origem for interface tunel GRE

set dstintf “greipsec” 🡺 Quando o destino for interface tunel GRE

set srcaddr “all” 🡺 Qualquer IP de origem

set dstaddr “all” 🡺 Qualquer IP de destino

set action accept 🡺 Aceitar

set schedule “always”

set service “ALL” 🡺 Todos os serviços

next

end

Agora vamos iniciar as configurações de rotas para saída para internet e também rotas para a lan do FGT-A

config router static 🡺 Modo de configuração de rotas estáticas

edit 1

set gateway 2.2.2.2 🡺 IP do provedor de internet ISP

set distance 3

set device “port1” 🡺 Porta WAN do FGT-B

next

edit 2

set dst 10.100.100.0 255.255.255.0 🡺 Endereçamento da rede LAN do FGT “A”

set device “gre_to_FGTA” 🡺 Rota apontando para interface tunnel

next

end

Dessa forma, concluímos todas as configurações dos equipamentos

Para um melhor entendimento do laboratório acompanhe o passo a passo do vídeo no Youtube pelo link: https://www.youtube.com/watch?v=TMwkMdBS-Os&t=1s