A utilização do SD-WAN (Rede Definida por Software) no firewall Fortigate oferece diversas vantagens para as organizações, como:

- Otimização de Desempenho: O SD-WAN permite rotear o tráfego de forma inteligente, escolhendo automaticamente a melhor rota para os dados. Isso otimiza o desempenho da rede, reduzindo a latência e melhorando a experiência do usuário.

- Eficiência de Largura de Banda: Com recursos de balanceamento de carga, o SD-WAN distribui o tráfego de maneira equitativa entre diferentes links de Internet, aproveitando ao máximo a largura de banda disponível.

- Flexibilidade e Agilidade: O SD-WAN no firewall Fortigate oferece flexibilidade na gestão da rede, permitindo ajustes dinâmicos conforme as necessidades. Isso é especialmente útil em ambientes empresariais que demandam mudanças rápidas e adaptações na infraestrutura de rede.

- Failover Automático: Em caso de falha em uma conexão de Internet, o SD-WAN pode direcionar automaticamente o tráfego para um link alternativo, garantindo a continuidade dos serviços e minimizando interrupções.

- Priorização de Aplicativos: A capacidade de priorizar aplicativos críticos para o negócio assegura que recursos de rede sejam direcionados para atividades essenciais, melhorando a eficiência operacional.

- Integração de Segurança: Ao combinar SD-WAN com o firewall Fortigate, você beneficia-se da integração de recursos avançados de segurança, protegendo a rede contra ameaças cibernéticas enquanto otimiza o tráfego.

Portanto, confira o passo a passo para configurar SD WAN Firewall Fortigate a seguir:

Objetivos:

- Configurar FGT-1

- Configurar ISP-1

- Configurar ISP-2

- Configurar ISP-3

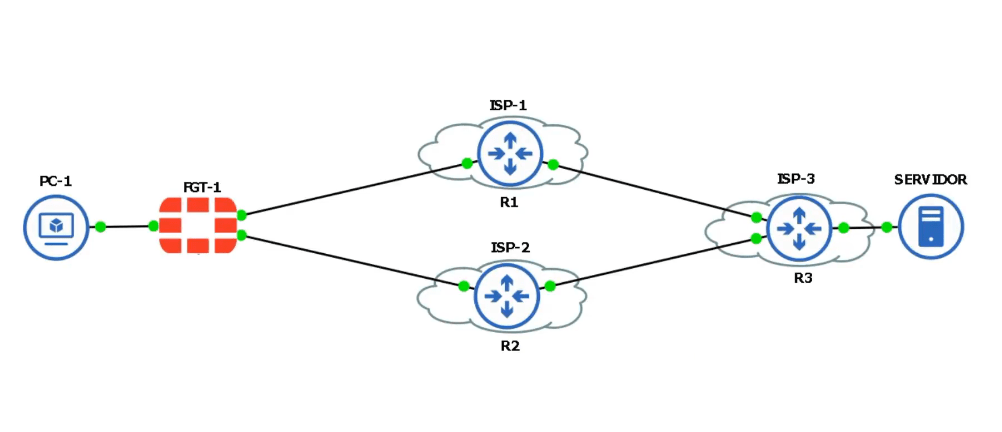

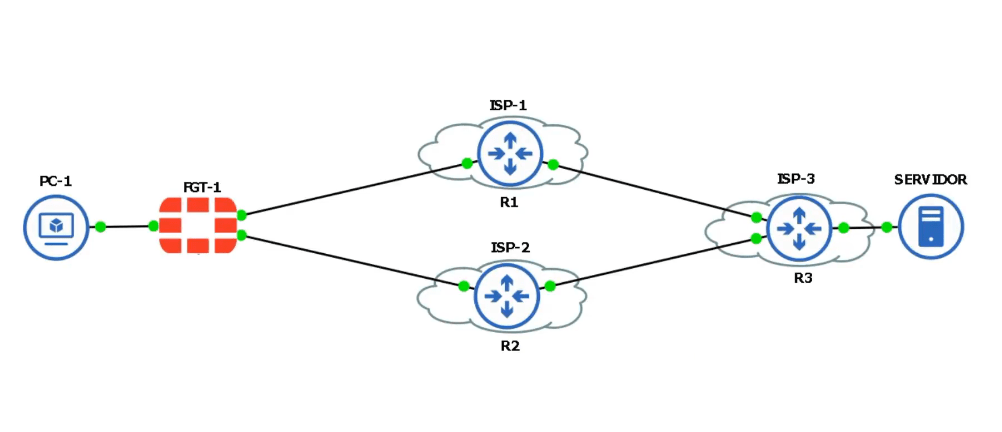

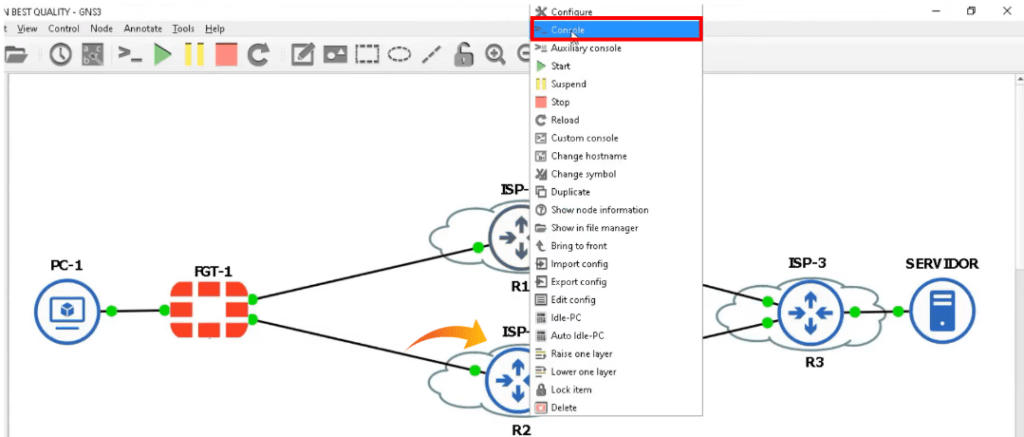

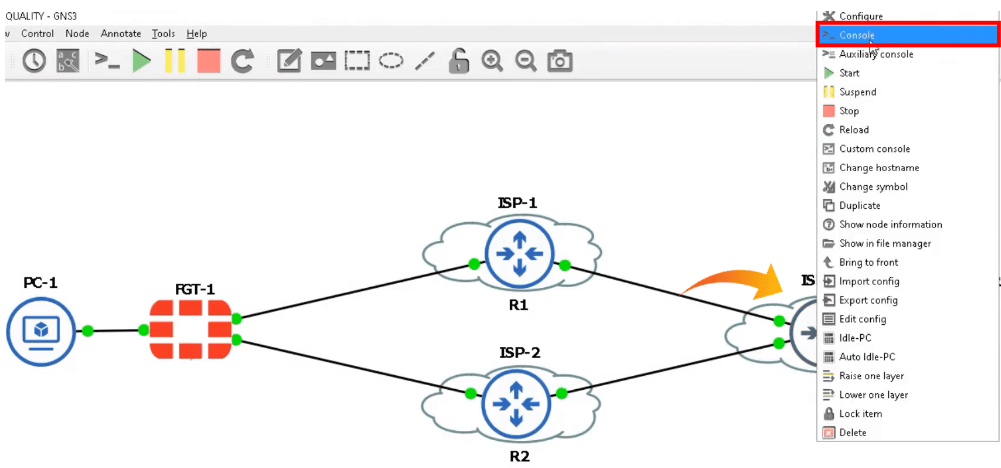

Topologia:

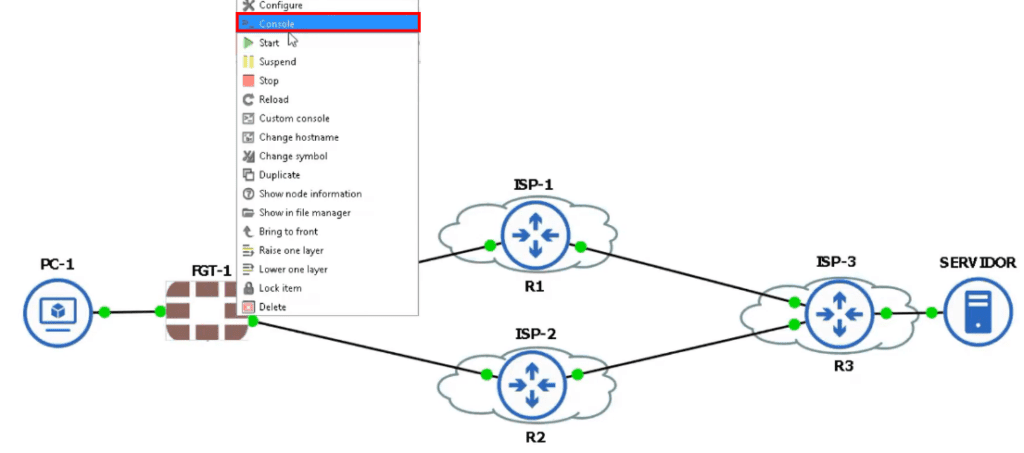

Acessando FGT-1

- Acesse o FGT-1 pela console

- Clique com botão direito em cima do FGT-1

- Selecione Console, conforme a imagem:

Dando início na configuração do lab, vamos começar configurando o FGT-1. As primeiras configurações aplicadas serão as de interfaces. Para isso, execute os seguintes comandos:

config system interface

edit “port1” 🡺 Essa porta se conecta com Link 1 da operadora ISP-1

set alias “WAN-1”

set vdom “root”

set ip 201.201.201.2 255.255.255.252

set allowaccess ping

set type physical

set description “CONECTA-RT1-ISP”

next

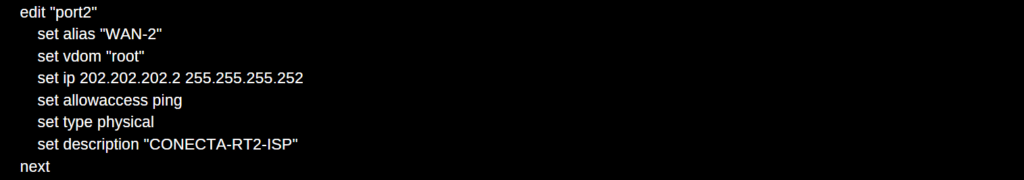

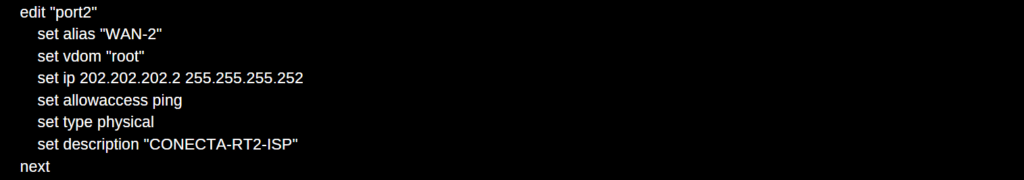

edit “port2” 🡺 Essa porta se conecta com Link 2 da operadora ISP-2

set alias “WAN-2”

set vdom “root”

set ip 202.202.202.2 255.255.255.252

set allowaccess ping

set type physical

set description “CONECTA-RT2-ISP”

next

edit “port4” 🡺 Essa é porta da rede local, a rede LAN

set vdom “root”

set alias “LAN”

set ip 192.168.100.1 255.255.255.0

set allowaccess ping

set type physical

set description “CONECTA-LAN”

next

end

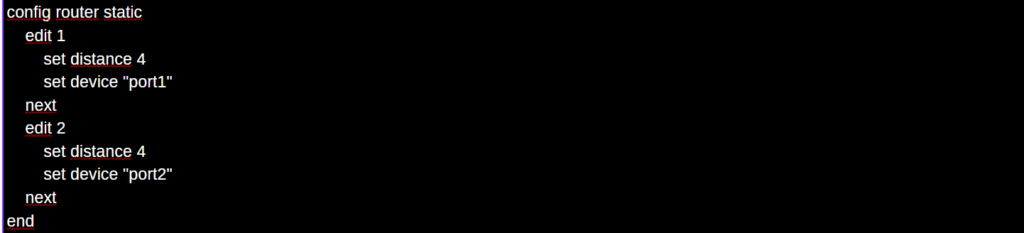

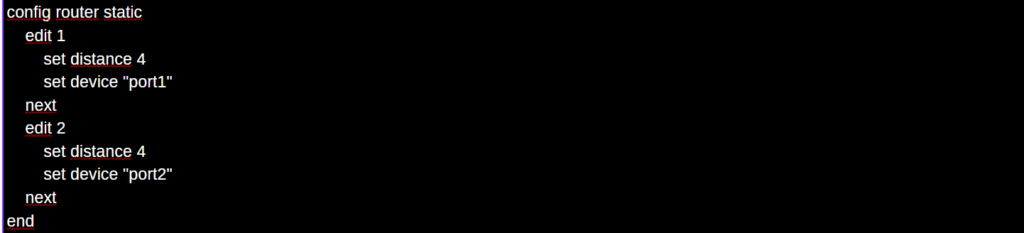

Agora, vamos realizar a configuração da rota default, que vai permitir a comunicação com a internet. Para isso, execute os comandos:

config router static

edit 1 🡺 Rota estática para sair para internet pelo Link 1 da operadora ISP-1

set distance 4

set device “port1”

next

edit 2 🡺 Rota estática para sair para internet pelo Link 2 da operadora ISP-2

set distance 4

set device “port2”

next

end

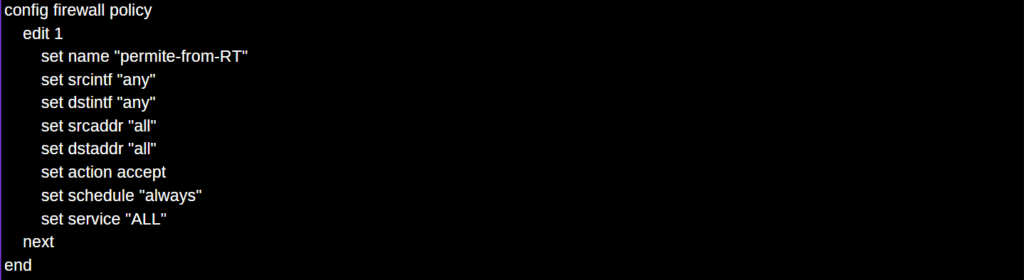

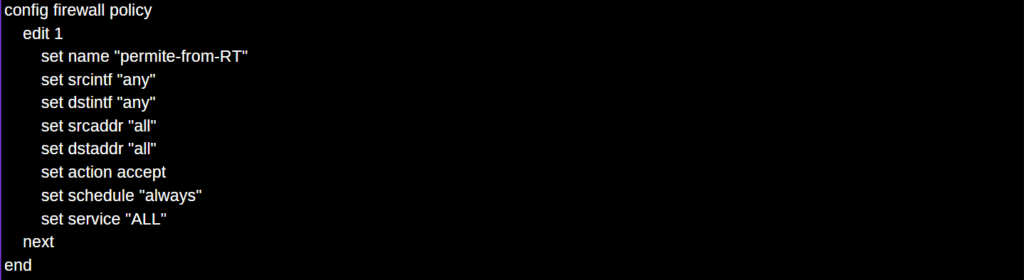

Em seguida, vamos criar uma firewall policy para permitir a comunicação entre o firewall FGT-1 e ISP-1 e ISP-2. Então, vamos aplicar o comandos abaixo:

config firewall policy

edit 1 🡺 Politíca de segurança que permite a comunicação entre FGT-1 e ISP-1 e ISP-2

set name “permite-from-RT”

set srcintf “any”

set dstintf “any”

set srcaddr “all”

set dstaddr “all”

set action accept

set schedule “always”

set service “ALL”

next

end

Assim concluimos as configurações iniciais do firewall fortigate. Agora vamos iniciar as configurações dos roteadores das operadoras de internet.

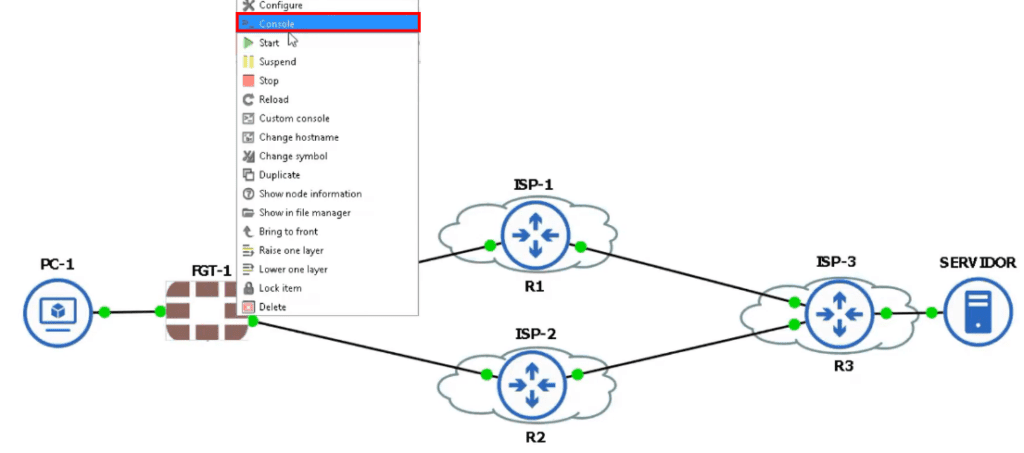

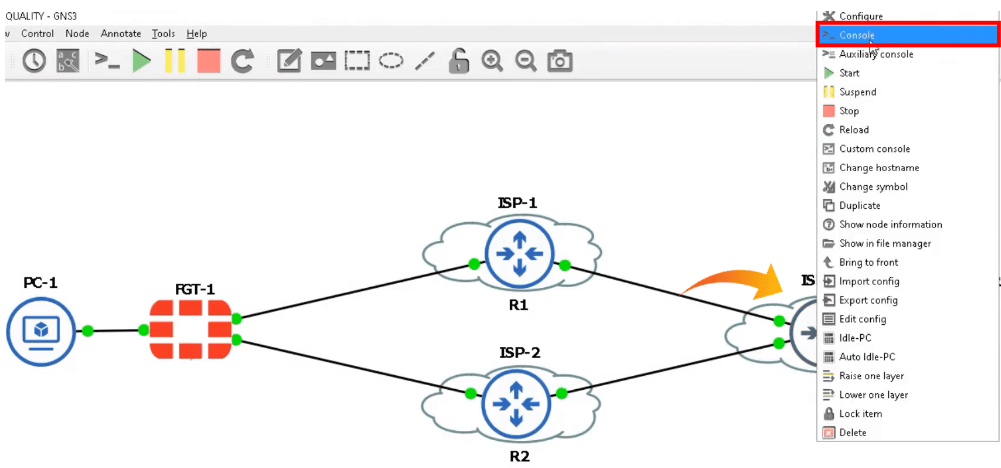

Acessando ISP-1

- Acesse o ISP-1 pela console

- Clique com botão direito em cima do ISP-1

- Selecione Console, conforme a imagem:

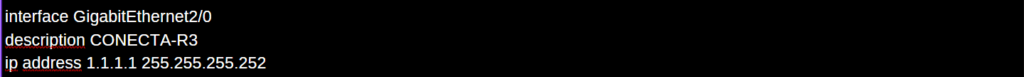

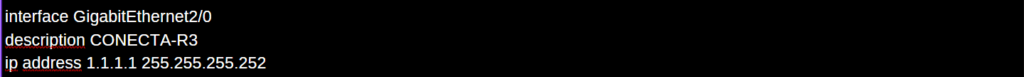

Agora, vamos começar as configurações dos roteadores da operadores de internet. Portanto, vamos iniciar pelo roteador ISP-1, aplicando os seguintes comandos:

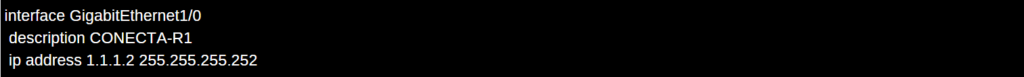

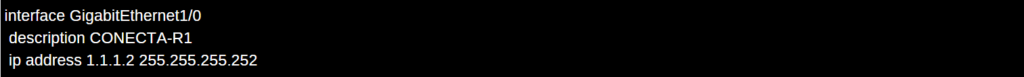

interface GigabitEthernet1/0 🡺 Porta que se conecta com firewall FGT-1

description CONECTA-FGT-1

ip address 201.201.201.1 255.255.255.252

!

interface GigabitEthernet2/0 🡺 Porta que se conecta com ISP-3

description CONECTA-R3

ip address 1.1.1.1 255.255.255.252

!

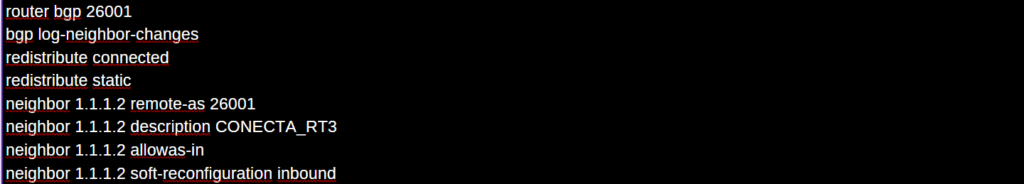

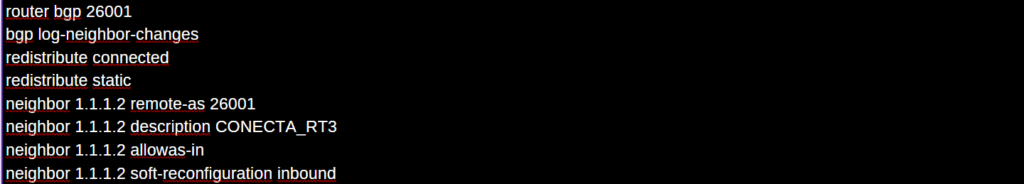

router bgp 26001 🡺 AS local do BGP do roteador ISP-1

bgp log-neighbor-changes

redistribute connected 🡺 Aqui está anunciando as redes diretamente conectadas

redistribute static🡺 Aqui está anunciando as rotas estáticas

neighbor 1.1.1.2 remote-as 26001 🡺 AS Remoto do BGP do roteador ISP-3

neighbor 1.1.1.2 description CONECTA_RT3

neighbor 1.1.1.2 allowas-in

neighbor 1.1.1.2 soft-reconfiguration inbound

!

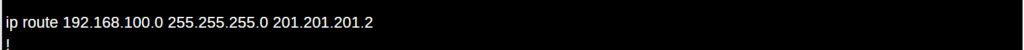

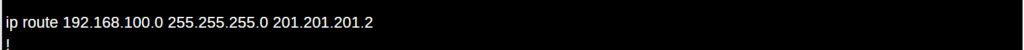

Aqui, precisamos realizar a configuração da rota estática para mostrar como o ISP-1 pode chegar até a rede LAN do firewall FGT-1

ip route 192.168.100.0 255.255.255.0 201.201.201.2 🡺 Essa rota mostra como chegar até a rede LAN do FGT-1

Finalizamos as configurações do ISP-1. Agora chegou a vez de configurar o ISP-2 então vamos acessar e configurar.

Acessando ISP-2

- Acesse o ISP-2 pela console

- Clique com botão direito em cima do ISP-2

- Selecione Console, conforme a imagem:

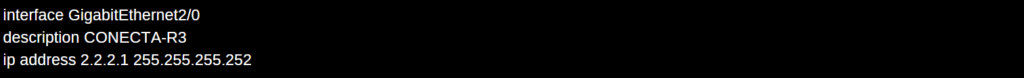

Agora, vamos realizar a configuração do roteador da operadora de internet ISP-2. Então, para isso vamos aplicar os seguintes comandos:

interface GigabitEthernet1/0 🡺 Porta que se conecta com firewall FGT-1

description CONECTA-FGT-1

ip address 202.202.202.1 255.255.255.252

!

interface GigabitEthernet2/0 🡺 Porta que se conecta com ISP-3

description CONECTA-R3

ip address 2.2.2.1 255.255.255.252

!

router bgp 26001 🡺 AS local do BGP do roteador ISP-2

bgp log-neighbor-changes

redistribute connected 🡺 Aqui está anunciando as redes diretamente conectadas

redistribute static 🡺 Aqui está anunciando as rotas estáticas

neighbor 2.2.2.2 remote-as 26001 🡺 AS Remoto do BGP do roteador ISP-3

neighbor 2.2.2.2 description CONECTA_RT3

neighbor 2.2.2.2 allowas-in

neighbor 2.2.2.2 soft-reconfiguration inbound

!

!

ip route 192.168.100.0 255.255.255.0 202.202.202.2 🡺 Essa rota mostra como chegar até a rede LAN do FGT-1

!

end

XXXXXXX

Próximo passo é configurar o ISP-3.

Acessando ISP-3

- Acesse o ISP-3 pela console

- Clique com botão direito em cima do ISP-3

- Selecione Console, conforme a imagem:

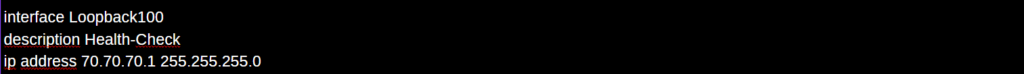

Agora, vamos finalizar a configuração dos roteadores das operadoras configurando ISP-3. Dessa forma, vamos aplicar os seguintes comandos:

interface Loopback100 🡺 Essa interface será utilizada para verificar qualidade do link através de ping

description Health-Check

ip address 70.70.70.1 255.255.255.0

!

!

interface FastEthernet0/0 🡺 Interface de saida para Internet

description INTERNET

ip address 210.210.210.1 255.255.255.0

!

!

interface GigabitEthernet1/0 🡺 Essa interface se conecta com o ISP-1

description CONECTA-R1

ip address 1.1.1.2 255.255.255.252

!

!

interface GigabitEthernet2/0 🡺 Essa interface se conecta com o ISP-2

description CONECTA-R2

ip address 2.2.2.2 255.255.255.252

!

Aqui, vamos realizar as configurações de roteamento do protocolo BGP e, com isso, permitir a comunicação entre os equipamentos envolvidos na topologia.

router bgp 26001 🡺 AS local do BGP do roteador ISP-3

bgp log-neighbor-changes

redistribute connected 🡺 Aqui está anunciando as redes diretamente conectadas

neighbor 1.1.1.1 remote-as 26001 🡺 AS Remoto do BGP do roteador ISP-1

neighbor 1.1.1.1 description CONECTA_RT1

neighbor 1.1.1.1 allowas-in

neighbor 1.1.1.1 soft-reconfiguration inbound

neighbor 2.2.2.1 remote-as 26001 🡺 AS Remoto do BGP do roteador ISP-2

neighbor 2.2.2.1 description CONECTA_RT2

neighbor 2.2.2.1 allowas-in

neighbor 2.2.2.1 soft-reconfiguration inbound

!

Assim, finalizamos as configurações de toda a infra estrutura que vamos precisar para funcionar o serviço de SD-WAN.

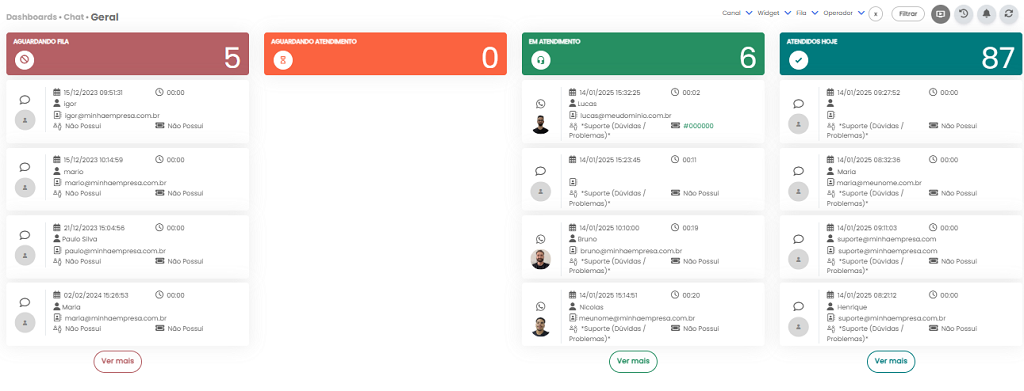

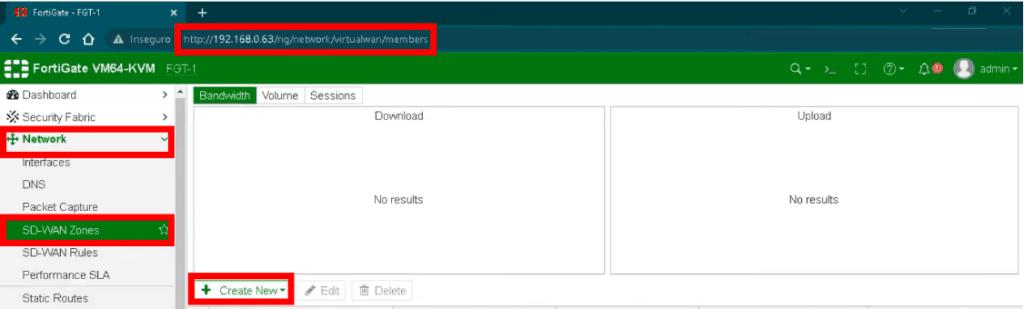

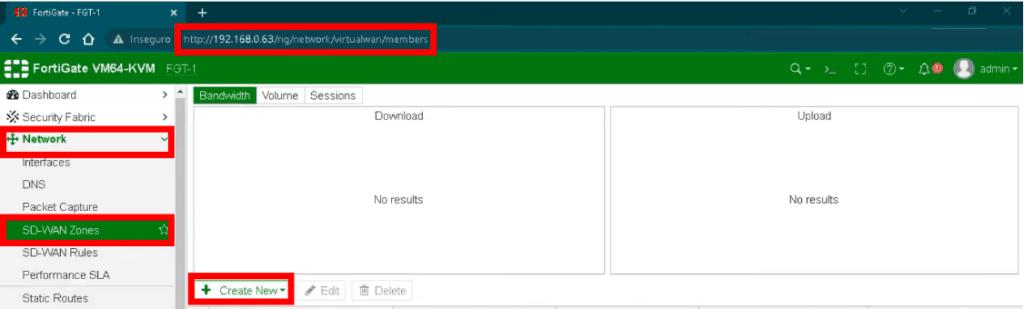

Então, vamos iniciar a configuração do SDWAN. Para isso, vamos acessar a interface web do firewall FGT-1.

- Abrir o navegador

- Adicionar o endereço do FGT-1

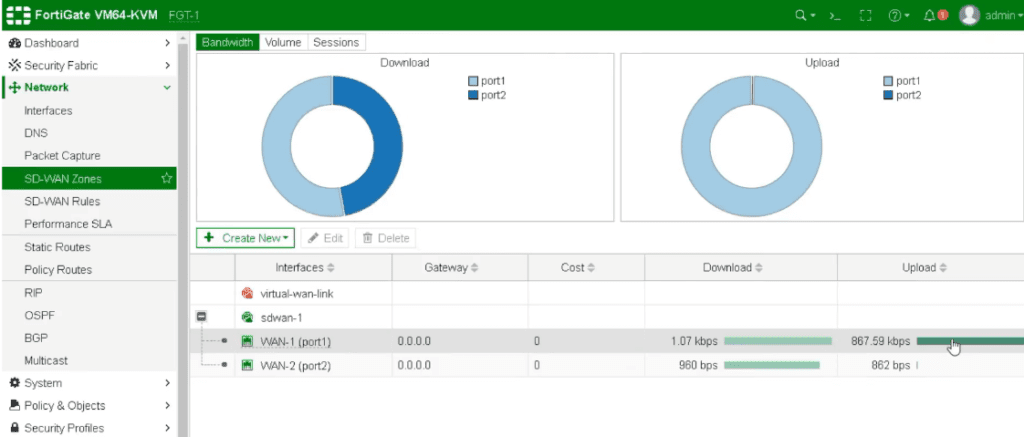

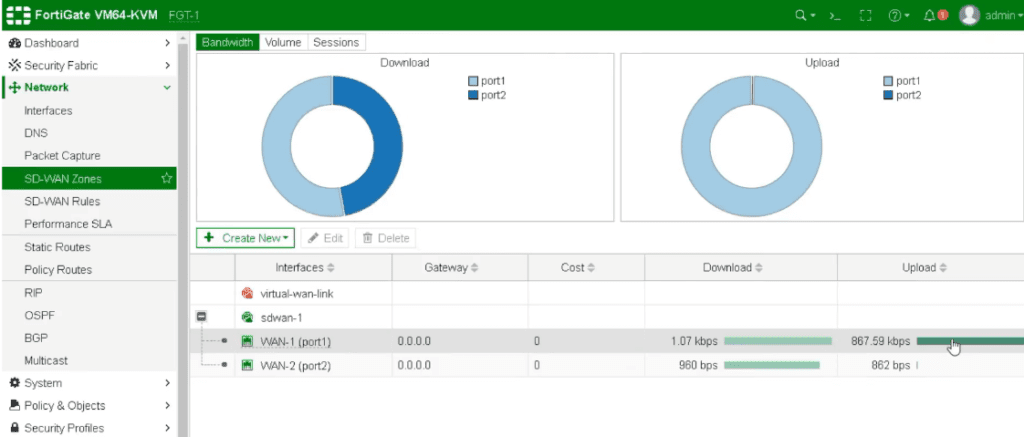

Após acessar a interface web do firewall, vamos seguir os seguintes passos para iniciar as configurações do SDWAN.

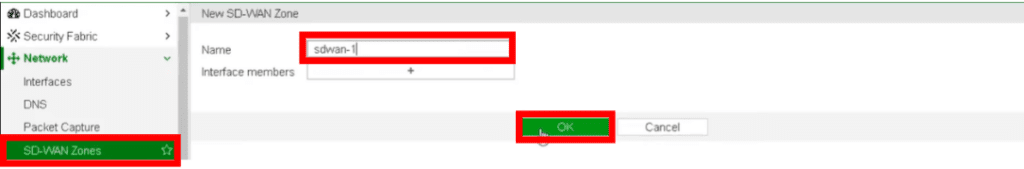

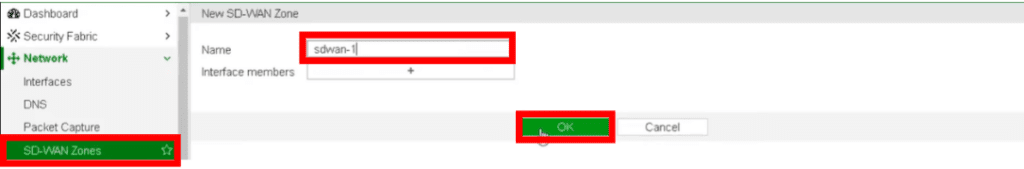

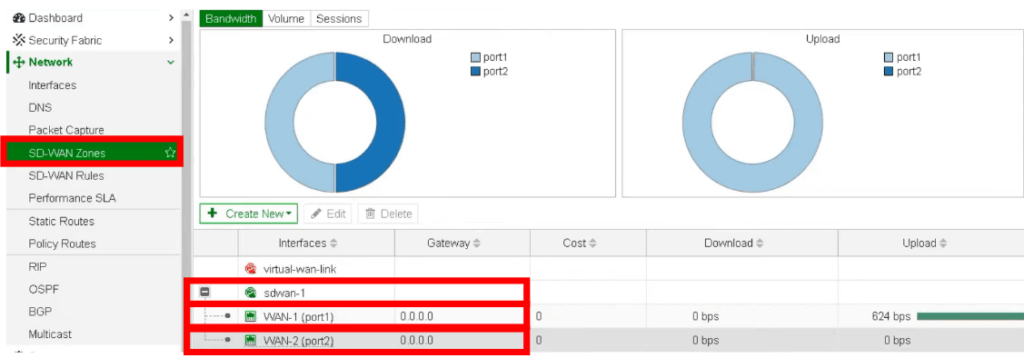

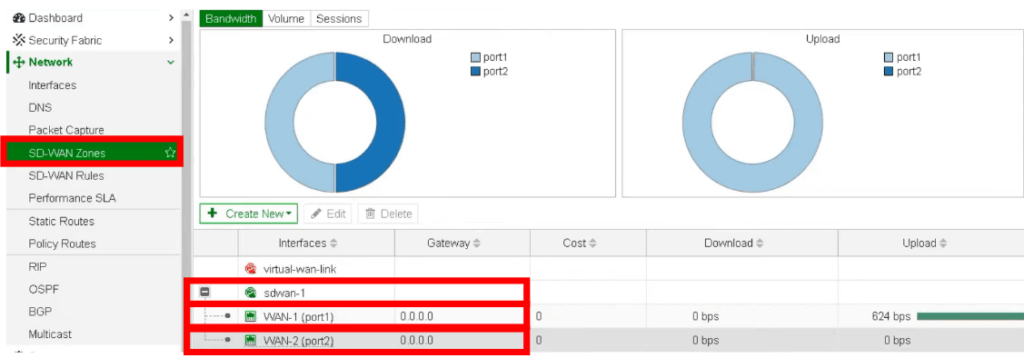

Network 🡺 SD-WAN Zones 🡺 Create New

Agora, vamos criar uma interface SD-WAN. Para isso, defina um nome para interface, Sdwan-1 e clique em OK

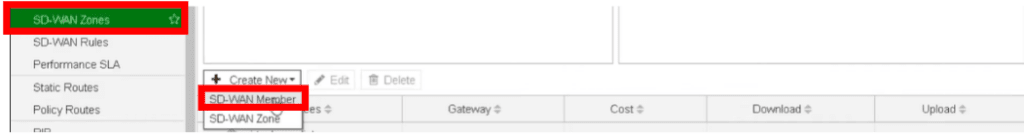

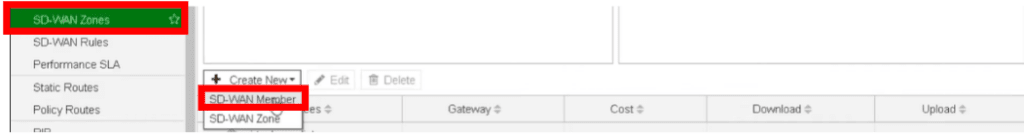

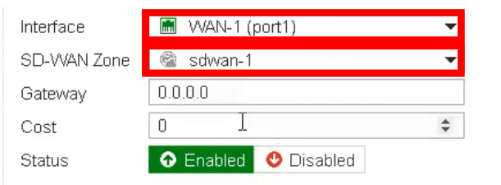

Agora, vamos adicionar os link’s de WAN dentro da interface Sdwan-1. Então 🡺 Create new 🡺SD-WAN Member

Vamos selecionar a interface WAN-1 e a interface Sdwan-1, em seguida, clicar em OK.

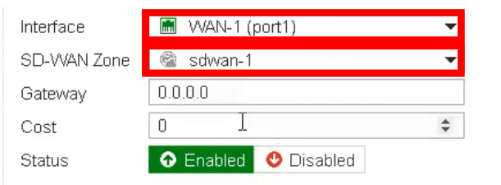

Agora, vamos adicionar os links de WAN’s dentro da interface Sdwan-1, então 🡺 Create new 🡺SD-WAN Member.

Após concluirmos as configurações, podemos ver as 2 interfaces WAN’s associadas à Swan-1

Agora que concluímos as configurações da interface sdwan-1, vamos criar 2 address que vamos utilizar nas políticas de roteamento.

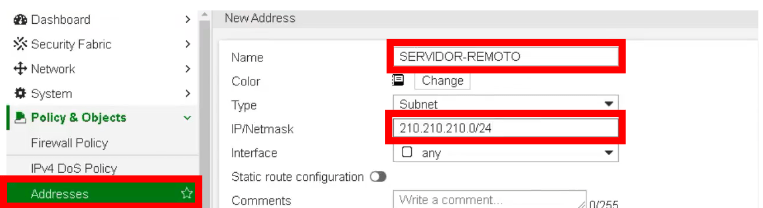

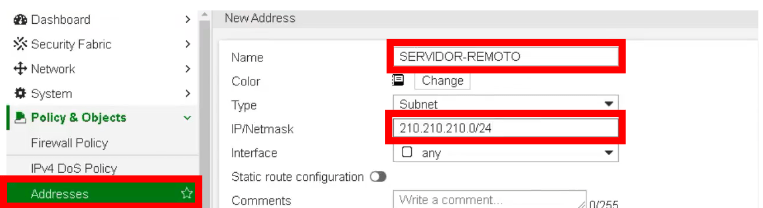

Para isso vamos em 🡺 Policy & Objects 🡺 Addresses, em seguida, clicar em Create New. Agora, defina um nome e endereçamento Ip para o primeiro e segundo address, conforme a imagem abaixo, e clique em OK.

Primeiro Address:

Segundo Address:

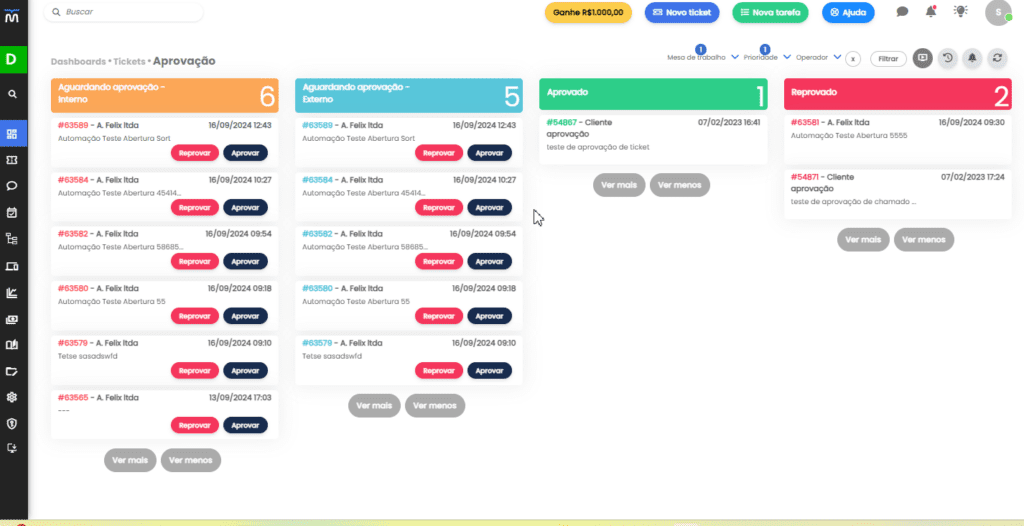

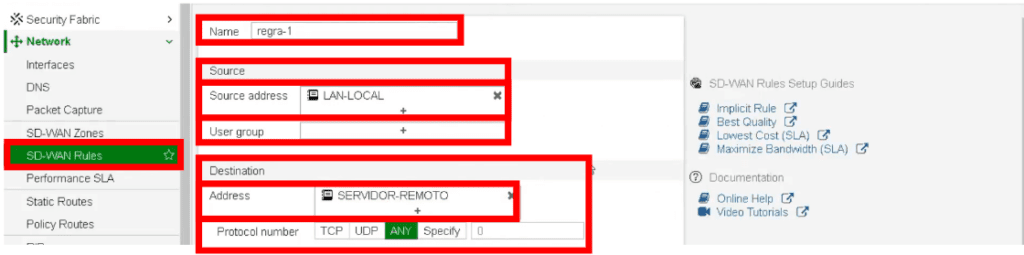

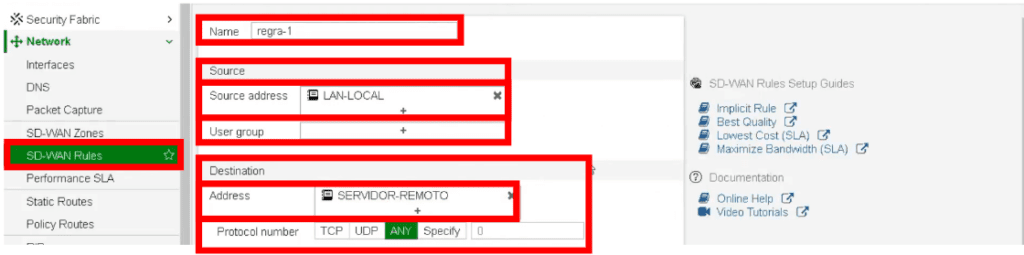

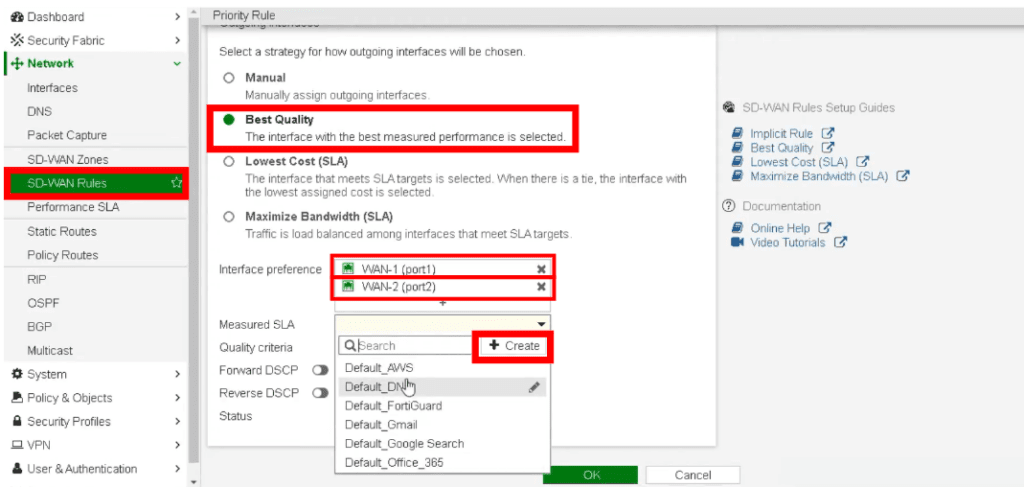

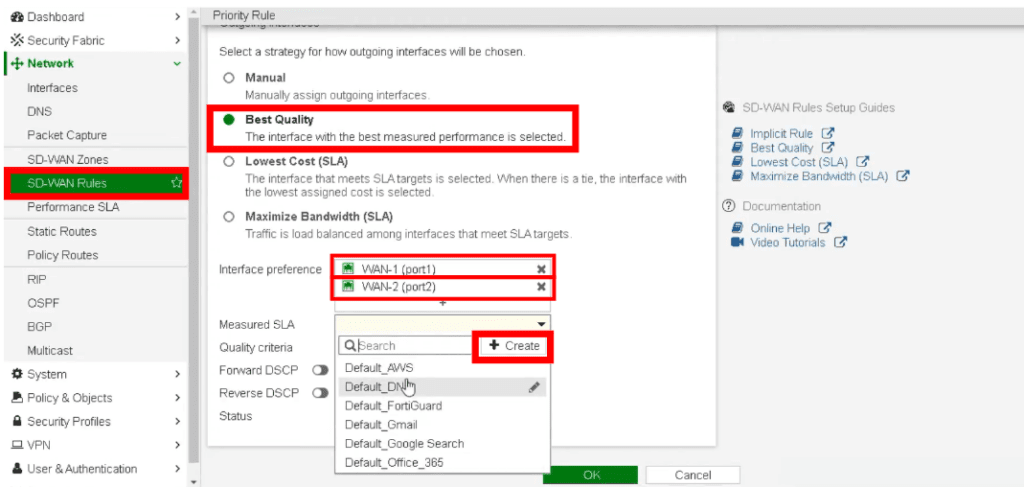

Agora que concluímos as configurações dos Addresses, vamos criar regras para o serviço de sd-wan, para isso vamos seguir os seguintes passos: Network 🡺SD-WAN Rules 🡺 Create New

Então, vamos criar a primeira regra, preencher conforme a imagem abaixo:

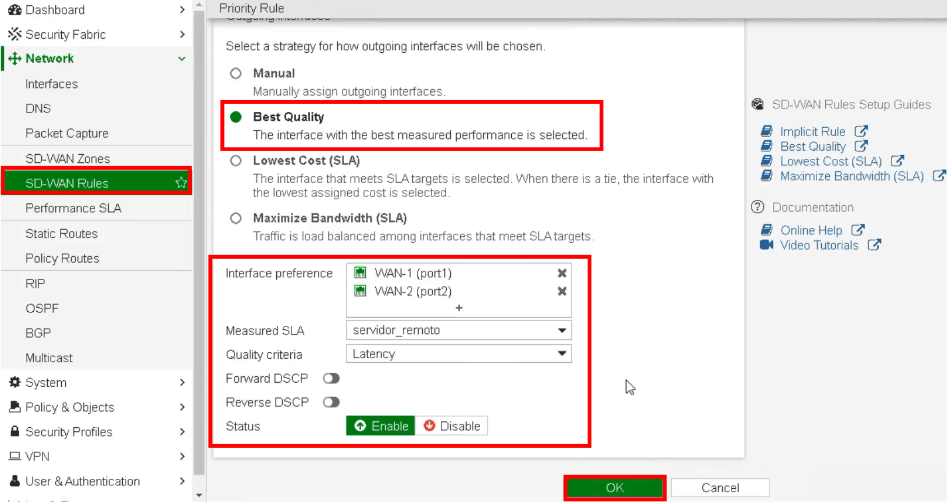

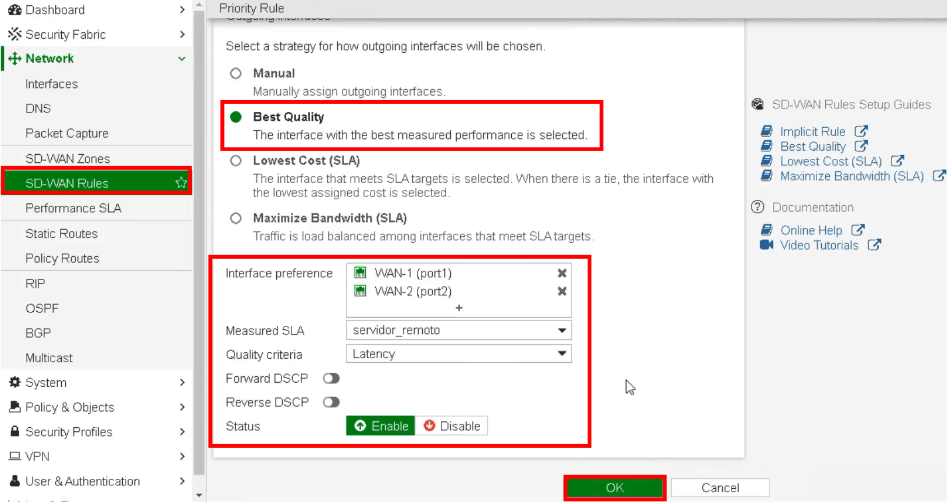

Ainda dentro da regra-1 vamos definir a estratégia de saída. Para isso, vamos selecionar Best Quality, em seguida vamos selecionar os Links de WAN, 1 e 2, na sequencia clique em

🡺 Measured SLA 🡺 Create.

Em seguida vamos definir as configurações do Measured SLA conforme a imagem e clique em OK.

Após clicar em OK, nossa configuração de sdwan estará definida. Então, clique em OK.

E assim concluímos todas as configurações do serviços de Sdwan, conforme a imagem abaixo.

Para um melhor entendimento do laboratório acompanhe o passo a passo no video no Youtube pelo link: https://www.youtube.com/watch?v=wMYkUuQZABc