Configurar zonas no firewall FortiGate é uma prática importante na implementação de políticas de segurança eficazes em uma rede.

Controle Granular de Segurança: Ao criar zonas, você pode aplicar políticas de segurança específicas para cada zona. Isso permite um controle mais detalhado sobre como o tráfego é permitido ou bloqueado entre diferentes partes da rede.

Isolamento de Redes: Zonas permitem isolar diferentes partes da rede. Por exemplo, você pode ter uma zona para sua rede interna (LAN) e outra zona para servidores de aplicativos (DMZ). Isso evita que o tráfego não autorizado ou malicioso alcance áreas sensíveis.

Mitigação de Riscos: Se um dispositivo em uma zona for comprometido, a separação entre as zonas dificulta a propagação de ameaças para outras partes da rede. Isso limita o impacto de possíveis ataques.

Conformidade Regulatória: Algumas regulamentações exigem segregação rigorosa de dados. Configurar zonas ajuda a atender a esses requisitos de conformidade, pois permite que você aplique políticas específicas para cada zona.

Redução de Superfície de Ataque: Ao restringir o tráfego entre zonas, você reduz a exposição a potenciais ameaças. Isso limita a quantidade de pontos de entrada que um atacante pode explorar.

Melhoria no Gerenciamento: Zonas simplificam a administração de políticas. Em vez de aplicar regras de segurança para cada dispositivo individualmente, você aplica regras para zonas inteiras, o que é mais eficiente e menos propenso a erros.

Monitoramento Melhorado: Com zonas, é mais fácil monitorar o tráfego entre partes específicas da rede. Isso ajuda a detectar atividades suspeitas ou tráfego não autorizado.

LAB “ Configurando Zonas no firewall

Objetivos:

- Configurar FGT-1

- Configurar FGT-2

- Criar Zonas

- Aplicar políticas de segurança

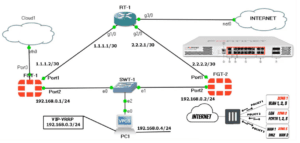

Topologia:

Zonas

Configurar zonas no firewall FortiGate é uma abordagem estratégica para garantir a segurança da rede, proteger dados sensíveis e manter o controle sobre o fluxo de tráfego entre diferentes áreas. Isso é especialmente relevante em ambientes onde a segurança é uma preocupação crítica, como empresas e organizações que precisam proteger informações confidenciais.

A configuração de route-map será aplicada no firewall fortigate FGT-1

Acessando FGT-1

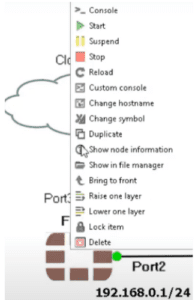

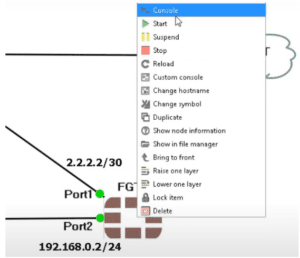

- Acesse o FGT-1 pela console

- Clique com botão direito em cima do FGT-1

- Selecione Console, conforme a imagem:

config system zone ð?¡º Modo de configuração zona

edit OUTSIDE ð?¡º Modo de configuração zona

set port1 � Adicionando a porta 1 (WAN) dentro da Zona Outside

next

edit INSIDE ð?¡º Modo de configuração zona

set por2 � Adicionando a porta 2 (LAN) dentro da Zona Inside

end

Após criar a Zonas e adicionar as interfaces dentro das zonas, interface wan na zona OUTSIDE e interface lan dentro da zona INSIDE, vamos criar uma política de segurança e associar as zonas OUTSIDE como interface de saída e INSIDE como interface de entrada.

config firewall policy

edit 1

set name “permite-to-RT_1”

set srcintf “INSIDE” ð?¡º interface de entradaÂ

set dstintf “OUTSIDE” ð?¡º Interface de saída

set srcaddr “all”

set dstaddr “all”

set action accept

set schedule “always”

set service “ALL”

set logtraffic disable

end

Acessando FGT-2

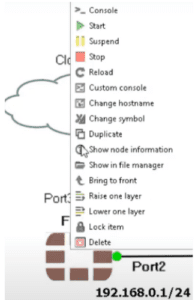

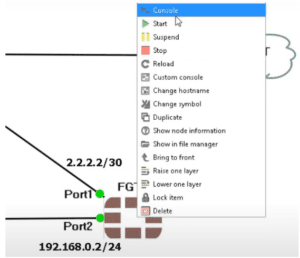

- Acesse o FGT-2 pela console

- Clique com botão direito em cima do FGT-2

- Selecione Console, conforme a imagem:

Agora vamos realizar a configuração das Zonas no FGT-2, para isso execute os seguintes comandos

config system zone ð?¡º Modo de configuração zone

edit OUTSIDE ð?¡º Modo de configuração zone

set port1 � Adicionando a porta 1 (WAN) dentro da Zona Outside

next

edit INSIDE ð?¡º Modo de configuração zone

set por2 � Adicionando a porta 2 (LAN) dentro da Zona Inside

End

Após criar a Zonas e adicionar as interfaces dentro das zonas, interface wan na zona OUTSIDE e interface lan dentro da zona INSIDE, vamos criar uma política de segurança e associar as zonas OUTSIDE como interface de saída e INSIDE como interface de entrada.

config firewall policy

edit 1

set name “permite-to-RT_1”

set srcintf “INSIDE” ð?¡º interface de entradaÂ

set dstintf “OUTSIDE” ð?¡º Interface de saída

set srcaddr “all”

set dstaddr “all”

set action accept

set schedule “always”

set service “ALL”

set logtraffic disable

end

Para um melhor entendimento do laboratório acompanhe o passo a passo do vídeo no Youtube pelo link: https://www.youtube.com/watch?v=RuTnHkKhtLM