Utilizar o protocolo BGP (Border Gateway Protocol) em um firewall FortiGate pode ser uma escolha estratégica para roteamento avançado em redes corporativas.

O BGP é um protocolo de roteamento usado principalmente em redes da Internet para trocar informações de roteamento entre sistemas autônomos (ASs), que são redes ou sistemas administrativos distintos. Aqui estão algumas razões para usar o BGP em um firewall FortiGate:

- Roteamento Avançado: O BGP é um protocolo de roteamento altamente flexível que permite o roteamento baseado em políticas. Isso é essencial para empresas que precisam de controle granular sobre como o tráfego é encaminhado em suas redes.

Balanceamento de Carga e Redundância: O BGP pode ser usado para distribuir o tráfego de entrada entre vários links de saída, proporcionando balanceamento de carga e alta disponibilidade. Isso é importante para evitar pontos únicos de falha e manter a conectividade em caso de problemas em uma rota.

Conexão com Provedores de Internet: Se a sua organização tiver várias conexões com provedores de Internet, o BGP pode ser usado para selecionar a rota mais eficiente com base em políticas de roteamento e condições de rede em tempo real.

Agora, sobre a diferença entre iBGP (Internal BGP) e eBGP (External BGP):

iBGP (Internal BGP):

O iBGP é usado para trocar informações de roteamento dentro de um único sistema autônomo (AS). Ou seja, ele é usado para rotear tráfego entre roteadores dentro da mesma organização ou domínio.

Os roteadores iBGP trocam informações de roteamento entre si, mas eles não fazem anúncios para sistemas autônomos externos.

O iBGP é usado para garantir a consistência do roteamento dentro de uma rede e para implementar políticas de roteamento dentro da organização.

eBGP (External BGP):

O eBGP é usado para trocar informações de roteamento entre sistemas autônomos diferentes. Ele é usado para rotear tráfego entre organizações ou domínios diferentes.

Os roteadores eBGP trocam informações de roteamento entre sistemas autônomos distintos e fazem anúncios para redes externas.

O eBGP é usado para anunciar rotas para a Internet, permitindo que sua rede seja alcançável por outras redes no mundo todo.

Objetivos:

- Configurar FGT-1

- Configurar FGT-2

- Configurar FGT-3

- Configurar RT-1

- Configurar RT-2

- Configurar RT-3

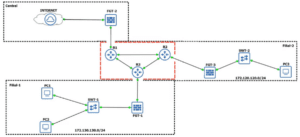

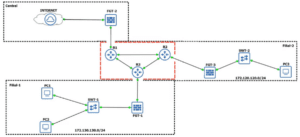

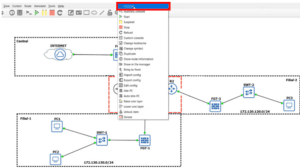

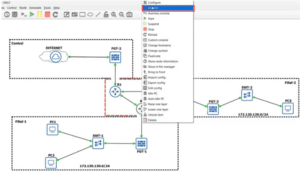

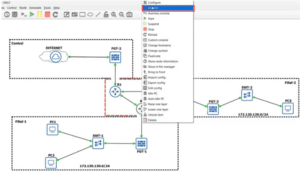

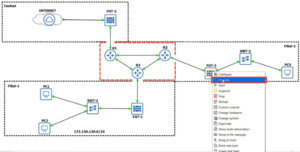

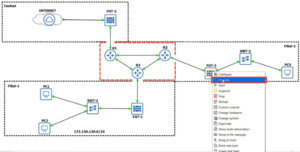

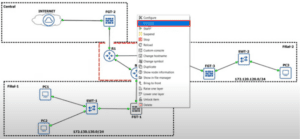

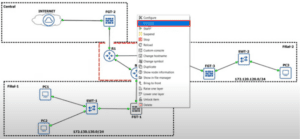

Topologia:

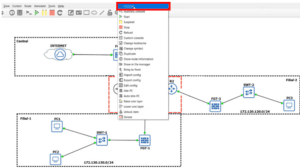

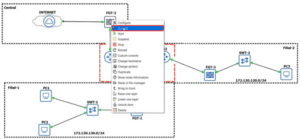

Acessando RT-1

- Acesse o RT-1 pela console

- Clique com botão direito em cima do RT-1

- Selecione Console, conforme a imagem:

O iBGP é usado para roteamento interno dentro de um único domínio, enquanto o eBGP é usado para roteamento entre diferentes domínios ou na conexão com a Internet. No contexto de um firewall FortiGate, você pode usar tanto iBGP quanto eBGP, dependendo dos requisitos da sua rede e de como você deseja configurar o roteamento e a conectividade..

Agora vamos realizar a configuração do RT-1 iniciando pelas configurações das interfaces

!

interface GigabitEthernet2/0 🡺 Esse interface se conecta com o FGT-2

description CONECTA_FGT2

ip address 10.100.100.1 255.255.255.252

!

![]()

![]()

!

interface GigabitEthernet3/0 🡺 Esse interface se conecta com o RT-3

description CONECTA_R3

ip address 192.168.1.1 255.255.255.252

!

![]()

![]()

interface GigabitEthernet1/0 🡺 Esse interface se conecta com o RT-2

description CONECTA_R2

ip address 192.168.2.1 255.255.255.252

!

![]()

![]()

Nesse ponto concluímos as configurações das interfaces, agora vamos iniciar as configurações do protocolo de roteamento BGP.

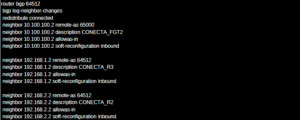

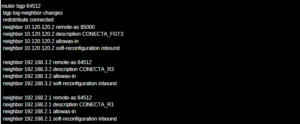

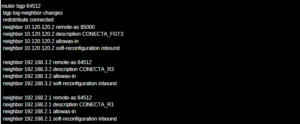

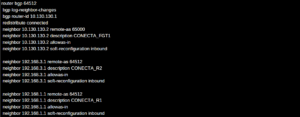

router bgp 64512 🡺 Esse é o AS local do RT-1

bgp log-neighbor-changes

redistribute connected 🡺 Aqui estamos anunciando as redes diretamente conectadas

neighbor 10.100.100.2 remote-as 65000 🡺 Esse é o AS remoto do FGT-2

neighbor 10.100.100.2 description CONECTA_FGT-2

neighbor 10.100.100.2 allowas-in

neighbor 10.100.100.2 soft-reconfiguration inbound

neighbor 192.168.1.2 remote-as 64512 🡺 Esse é o AS remoto do RT-3 comunicação (IBGP)

neighbor 192.168.1.2 description CONECTA_R3

neighbor 192.168.1.2 allowas-in

neighbor 192.168.1.2 soft-reconfiguration inbound

neighbor 192.168.2.2 remote-as 64512 🡺 Esse é o AS remoto do RT-2 comunicação (IBGP)

neighbor 192.168.2.2 description CONECTA_R2

neighbor 192.168.2.2 allowas-in

neighbor 192.168.2.2 soft-reconfiguration inbound

!

Com essa configuração concluimos a configurações do RT-1, vamos iniciar as configurações do RT-2

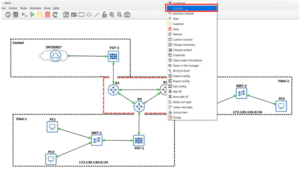

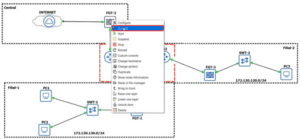

Acessando RT-2

- Acesse o RT-2 pela console

- Clique com botão direito em cima do RT-2

- Selecione Console, conforme a imagem:

interface GigabitEthernet2/0 🡺 Esse interface se conecta com o FGT-3

description CONECTA_FGT3

ip address 10.120.120.1 255.255.255.252

!

![]()

![]()

interface GigabitEthernet3/0 🡺 Esse interface se conecta com o RT-3

description CONECTA_R3

ip address 192.168.3.1 255.255.255.252

!

![]()

![]()

interface GigabitEthernet1/0 🡺 Esse interface se conecta com o RT-1

description CONECTA_R1

ip address 192.168.2.2 255.255.255.252

!

![]()

![]()

Nesse ponto concluímos as configurações das interfaces, agora vamos iniciar as configurações do protocolo de roteamento BGP.

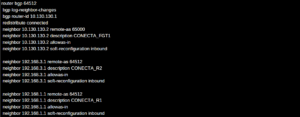

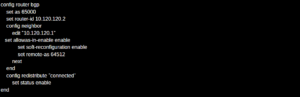

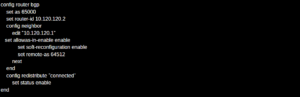

router bgp 64512 🡺 Esse é o AS local do BGP do RT-2

bgp log-neighbor-changes

redistribute connected 🡺 Aqui divulgamos as redes diretamente conectadas

neighbor 10.120.120.2 remote-as 65000 🡺 Esse é o AS remoto do FGT-3

neighbor 10.120.120.2 description CONECTA_FGT3

neighbor 10.120.120.2 allowas-in

neighbor 10.120.120.2 soft-reconfiguration inbound

neighbor 192.168.3.2 remote-as 64512 🡺 Esse é o AS remoto do RT-3 comunicação (IBGP)

neighbor 192.168.3.2 description CONECTA_R3

neighbor 192.168.3.2 allowas-in

neighbor 192.168.3.2 soft-reconfiguration inbound

neighbor 192.168.2.1 remote-as 64512 🡺 Esse é o AS remoto do RT-1 comunicação (IBGP)

neighbor 192.168.2.1 description CONECTA_R1

neighbor 192.168.2.1 allowas-in

neighbor 192.168.2.1 soft-reconfiguration inbound

Finalizamos as configurações do RT-2, agora vamos avançar para o RT-3

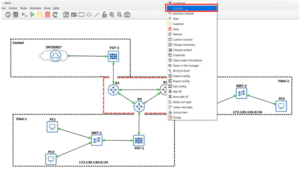

Acessando RT-3

- Acesse o RT-3 pela console

- Clique com botão direito em cima do RT-3

- Selecione Console, conforme a imagem:

interface GigabitEthernet1/0 🡺 Esse interface se conecta com FGT-1

description CONECTA_FGT1

ip address 10.130.130.1 255.255.255.252

!

![]()

![]()

interface GigabitEthernet2/0 🡺 Esse interface se conecta com RT-1

description CONECTA_R1

ip address 192.168.1.2 255.255.255.252

!

![]()

![]()

interface GigabitEthernet3/0 🡺 Esse interface se conecta com RT-2

description CONECTA_R2

ip address 192.168.3.2 255.255.255.252

!

![]()

![]()

router bgp 64512 🡺 Esse é o AS local do BGP do RT-3

bgp log-neighbor-changes

bgp router-id 10.130.130.1 🡺 Esse é Router-ID identificador único da comunicação do BGP

redistribute connected 🡺 Divulgando as rotas diretamente conectadas

neighbor 10.130.130.2 remote-as 65000 🡺 Esse é o AS remoto do FGT-1

neighbor 10.130.130.2 description CONECTA_FGT1

neighbor 10.130.130.2 allowas-in

neighbor 10.130.130.2 soft-reconfiguration inbound

neighbor 192.168.3.1 remote-as 64512 🡺 Esse é o AS local do BGP do RT-2

neighbor 192.168.3.1 description CONECTA_R2

neighbor 192.168.3.1 allowas-in

neighbor 192.168.3.1 soft-reconfiguration inbound

neighbor 192.168.1.1 remote-as 64512 🡺 Esse é o AS local do BGP do RT-1

neighbor 192.168.1.1 description CONECTA_R1

neighbor 192.168.1.1 allowas-in

neighbor 192.168.1.1 soft-reconfiguration inbound

!

Nesse ponto concluímos todas as configurações relacionadas aos roteadores, agora vamos iniciar as configurações dos firewalls, vamos iniciar pelas interfaces.

Acessando FGT-2

- Acesse o FGT-2 pela console

- Clique com botão direito em cima do FGT-2

- Selecione Console, conforme a imagem:

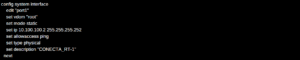

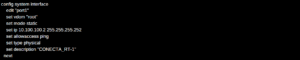

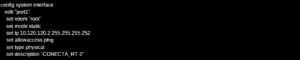

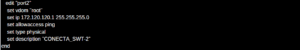

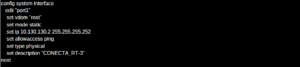

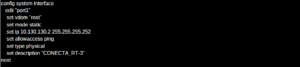

config system interface 🡺 Modo de configuração de interface

edit “port1” 🡺 Essa porta se conecta diretamente com RT-1

set vdom “root”

set mode static

set ip 10.100.100.2 255.255.255.252

set allowaccess ping

set type physical

set description “CONECTA_RT-1”

next

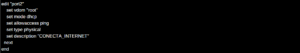

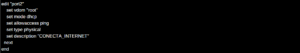

edit “port2” 🡺 Essa porta do FGT-2 se conecta diretamente com nuvem da Internet

set vdom “root”

set mode dhcp

set allowaccess ping

set type physical

set description “CONECTA_INTERNET”

next

end

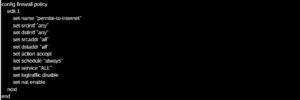

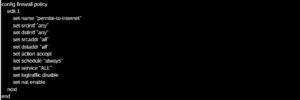

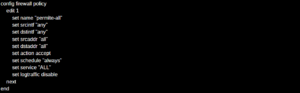

Ainda no FGT-2 vamos configurar a firewall policy para permitir a comunicação entre as redes

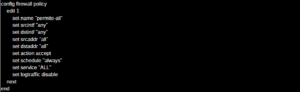

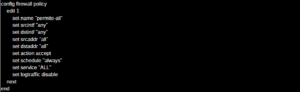

config firewall policy 🡺 Modo de configuração firewall policy

edit 1

set name “permite-to-internet” 🡺 Política de segurança que permite a comunicação com a internet

set srcintf “any” 🡺 De qualquer interface de origem

set dstintf “any” 🡺 Para qualquer interface destino

set srcaddr “all” 🡺 De qualquer ip de origem

set dstaddr “all” 🡺 Para qualquer ip de destino

set action accept 🡺 Ação é aceitar

set schedule “always”

set service “ALL”

set logtraffic disable

set nat enable 🡺 NAT habilitado na política de segurança

next

end

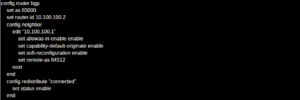

Agora vamos aplicar as configurações de BGP no FGT-2

config router bgp 🡺 Modo de configuração do BGP

set as 65000 🡺 Esse é o AS local do FGT-2

set router-id 10.100.100.2 🡺 Router-ID indentificar unico da comunicação do BGP no FGT-2

config neighbor

edit “10.100.100.1” 🡺 Esse é o neighbor remoto o IP do próximo equipamento

set allowas-in-enable enable

set capability-default-originate enable

set soft-reconfiguration enable

set remote-as 64512 🡺 Esse é o AS remoto do BGP

next

end

config redistribute “connected” 🡺 Divulgando as redes diretamente conectadas

set status enable

end

Agora vamos iniciar as configurações do FGT-3

Acessando FGT-3

- Acesse o FGT-3 pela console

- Clique com botão direito em cima do FGT-3

- Selecione Console, conforme a imagem:

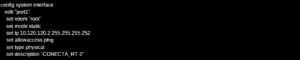

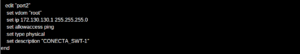

config system interface 🡺 Modo de configuração de interface

edit “port1” 🡺 Essa porta se conecta com RT-2

set vdom “root”

set mode static

set ip 10.120.120.2 255.255.255.252

set allowaccess ping

set type physical

set description “CONECTA_RT-2”

next

!

edit “port2” 🡺 Essa porta se conecta com SWT-2

set vdom “root”

set ip 172.120.120.1 255.255.255.0

set allowaccess ping

set type physical

set description “CONECTA_SWT-2”

end

Agora vamos realizar a configuração da política de segurança que permite a comunicação entre as redes

config firewall policy 🡺 Modo de configuração firewall policy

edit 1

set name “permite-to-all” 🡺 Política de segurança que permite a comunicação com outras redes

set srcintf “any” 🡺 De qualquer interface de origem

set dstintf “any” 🡺 Para qualquer interface destino

set srcaddr “all” 🡺 De qualquer ip de origem

set dstaddr “all” 🡺 Para qualquer ip de destino

set action accept 🡺 Ação é aceitar

set schedule “always”

set service “ALL”

set logtraffic disable

next

end

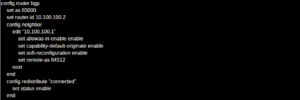

Agora vamos configurar o protocolo de roteamento BGP

config router bgp 🡺 Modo de configuração do BGP

set as 65000 🡺 Esse é o AS local do BGP

set router-id 10.120.120.2 🡺 Router-ID identificador unico do BGP

config neighbor

edit “10.120.120.1” 🡺 Esse é o neighbor (IP) do equipamento vizinho

set allowas-in-enable enable

set soft-reconfiguration enable

set remote-as 64512 🡺 Esse é o AS remoto do equipamento vizinho

next

end

config redistribute “connected” 🡺 Divulgando as redes diretamente conectadas

set status enable

end

Finalizamos aqui as configurações do Firewall FGT-3, vamos configurar o FGT-1

Acessando FGT-1

- Acesse o FGT-1 pela console

- Clique com botão direito em cima do FGT-1

- Selecione Console, conforme a imagem:

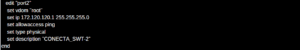

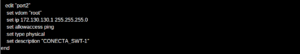

config system interface 🡺 Modo de configuração de interface

edit “port1” 🡺 Essa porta se conecta com RT-3

set vdom “root”

set mode static

set ip 10.130.130.2 255.255.255.252

set allowaccess ping

set type physical

set description “CONECTA_RT-3”

next

edit “port2” 🡺 Essa porta se conecta com SWT-1

set vdom “root”

set ip 172.130.130.1 255.255.255.0

set allowaccess ping

set type physical

set description “CONECTA_SWT-1”

end

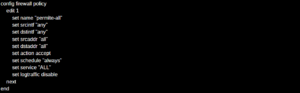

Agora vamos iniciar a configuração da política de segurança para permitir a comunicação das redes do FGT-1.

config firewall policy 🡺 Modo de configuração firewall policy

edit 1

set name “permite-to-all” 🡺 Política de segurança que permite a comunicação com outras redes

set srcintf “any” 🡺 De qualquer interface de origem

set dstintf “any” 🡺 Para qualquer interface destino

set srcaddr “all” 🡺 De qualquer ip de origem

set dstaddr “all” 🡺 Para qualquer ip de destino

set action accept 🡺 Ação é aceitar

set schedule “always”

set service “ALL”

set logtraffic disable

next

end

Agora para concluirmos as configurações do lab vamos aplicar as configurações de BGP no FGT-1

config router bgp 🡺 Modo de configuração do BGP

set as 65000 🡺 Esse é o AS local do BGP do FGT-1

set router-id 10.130.130.2 🡺 Router-ID que é o identificador único do BGP no FGT-1

config neighbor

edit “10.130.130.1” 🡺 IP do neighbor proximo vizinho

set allowas-in-enable enable

set soft-reconfiguration enable

set remote-as 64512 🡺 Esse é o AS remoto do equipamento vizinho

next

end

config redistribute “connected” 🡺 Divulgando a rede diretamente conectado

set status enable

end

Para um melhor entendimento do laboratório acompanhe o passo a passo do vídeo no Youtube pelo link: https://www.youtube.com/watch?v=Qj-8Kyu03b4