A função principal do ADVPN (Auto Discovery VPN) em um firewall FortiGate é simplificar e automatizar a configuração de conexões VPN entre várias localidades ou filiais de uma rede. Ele permite que as redes se conectem dinamicamente e de forma segura, facilitando a expansão e o gerenciamento de redes corporativas distribuídas. Com o ADVPN, as configurações de VPN podem ser atualizadas automaticamente, sem a necessidade de configurações manuais demoradas em cada dispositivo individualmente. Isso torna a administração de redes VPN mais eficiente e escalável.

LAB – Configurando ADVPN.

Objetivos:

- Configurar FGT-HUB

- Configurar FGT-SPOKE-1

- Configurar FGT-SPOKE-2

- Configurar RT

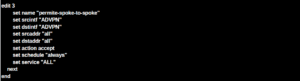

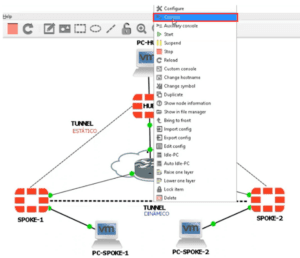

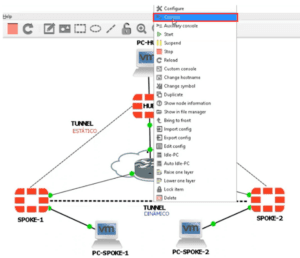

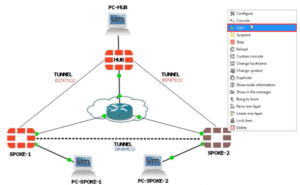

Topologia:

Acessando FGT-HUB

- Acesse o FGT-HUB pela console

- Clique com botão direito em cima do FGT-HUB

- Selecione Console, conforme a imagem:

No contexto de uma configuração ADVPN (Auto Discovery VPN), um “hub” refere-se a um ponto central em uma topologia de rede que atua como um concentrador para o qual várias localidades ou filiais (também conhecidas como “spokes”) se conectam. O hub é responsável por gerenciar as conexões VPN entre todas as localidades e facilita a comunicação entre elas.

Essa configuração é chamada de topologia de rede hub-and-spoke, onde o hub central desempenha um papel fundamental no roteamento e na gestão do tráfego entre as diferentes localidades. O hub é geralmente configurado para ser o ponto central de troca de dados, permitindo que as filiais se comuniquem entre si por meio do hub.

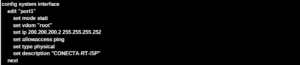

Agora vamos realizar a configuração do HUB iniciando pelas configurações das interfaces

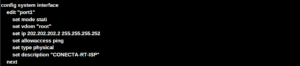

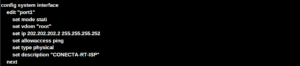

config system interface 🡺 Modo de configuração da interface

edit “port1”

set mode static

set vdom “root”

set ip 200.200.200.2 255.255.255.252 🡺 Endereço público da operadora

set allowaccess ping

set type physical

set description “CONECTA-RT-ISP”

next

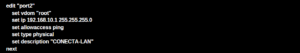

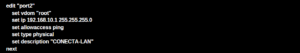

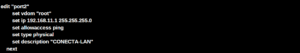

edit “port2”

set vdom “root”

set ip 192.168.10.1 255.255.255.0 🡺 Esse endereço IP será utilizado para realizar a conectividade com os Spokes

set allowaccess ping

set type physical

set description “CONECTA-LAN”

next

end

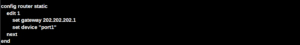

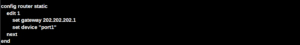

Agora vamos realizar a configuração da rota default que vai apontar para o ISP

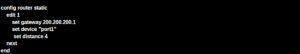

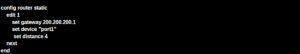

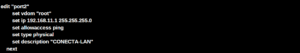

config router static

edit 1

set gateway 200.200.200.1 🡺 Endereço IP do próximo salto o (RT)

set device “port1”

set distance 4

next

end

Concluída a configuração das interfaces e da rota default, vamos iniciar as configurações da VPN do HUB

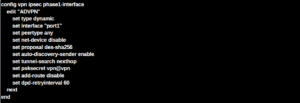

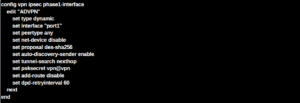

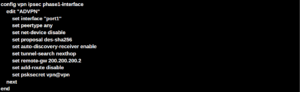

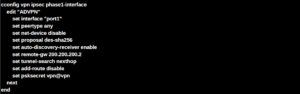

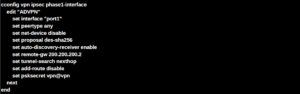

config vpn ipsec phase1-interface 🡺 Modo de configuração da interface VPN (Phase1)

edit “ADVPN” 🡺 Interface VPN

set type dynamic

set interface “port1” 🡺 porta fisíca que vai permitir a conectividade da VPN

set peertype any

set net-device disable 🡺 Essa opção deve ficar desabilitada para não criar várias interfaces virtuais

set proposal des-sha256 🡺 Algoritmo utilizado para criptografía

set auto-discovery-sender enable 🡺 Essa configuração deve ser habilitada no HUB

set tunnel-search nexthop 🡺 Essa opção deve ser habilitada quando utilizar protocolos de roteamento dinâmico

set psksecret vpn@vpn 🡺 Chave da VPN

set add-route disable 🡺 Essa opção deve ficar desabilitada quando utilizando roteamento dinâmico

set dpd-retryinterval 60

next

end

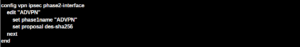

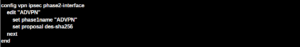

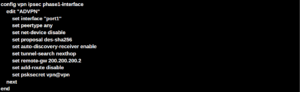

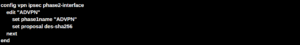

config vpn ipsec phase2-interface 🡺 Modo de configuração da interface VPN (Phase2)

edit “ADVPN”

set phase1name “ADVPN” 🡺 Interface da VPN da Phase1

set proposal des-sha256 🡺 Algoritmo utilizado para criptografía

next

end

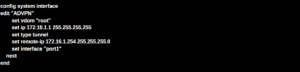

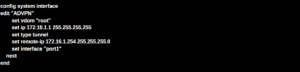

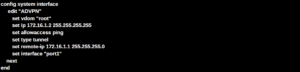

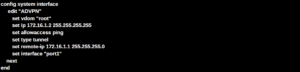

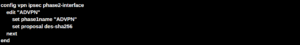

config system interface 🡺 Modo de configuração da Interface

edit “ADVPN”

set vdom “root”

set ip 172.16.1.1 255.255.255.255 🡺 Configurando endereço ip na interface VPN

set type tunnel

set remote-ip 172.16.1.254 255.255.255.0 🡺 Configurando endereço ip do HUB

set interface “port1”

next

end

Agora nesse ponto vamos realizar a configuração do protocolo de roteamento que será utilizado para estabelecer o ADVPN, aqui vamos utilizar o BGP.

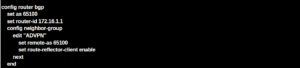

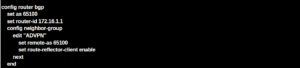

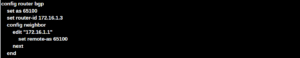

config router bgp 🡺 Modo de configuração do protocolo BGP

set as 65100 🡺 Configurando o AS local do BGP

set router-id 172.16.1.1 🡺 Configurando o router-id do BGP

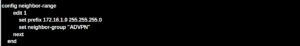

config neighbor-group 🡺 Modo de configuração do neighbor-group do BGP

edit “ADVPN”

set remote-as 65100 🡺 Configurando o AS remoto do BGP aqui será o AS do ISP

set route-reflector-client enable 🡺 Esse comando permite o anúncio de redes apreendidas dentro do ADVP

next

end

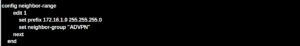

config neighbor-range 🡺 Aqui é será configurado o range de endereços ip que o spokes utilizaram dentro da ADVP

edit 1

set prefix 172.16.1.0 255.255.255.0 🡺 IP’s utilizados pelos spokes no ADVPN

set neighbor-group “ADVPN”

next

end

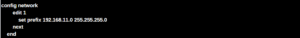

config network 🡺 Modo de configuração de redes

edit 1

set prefix 192.168.10.0 255.255.255.0 🡺 Essa é a rede local do BGP que será divulgada dentro do BGP

next

end

Agora temos que criar as políticas de segurança que vão permitir a comunicação entres o HUB e os Spokes

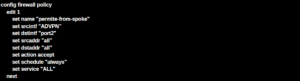

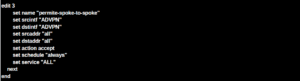

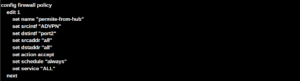

config firewall policy 🡺 Modo de configuração da política de segurança

edit 1

set name “permite-from-spoke” 🡺 Quando a origem for Spoke

set srcintf “ADVPN” 🡺 Interface de origem

set dstintf “port2” 🡺 Interface destino

set srcaddr “all” 🡺 De todas as origens

set dstaddr “all” 🡺 Para todos os destinos

set action accept 🡺 Ação é “Aceitar”

set schedule “always” 🡺 Periodicidade 🡺 Sempre

set service “ALL” 🡺 para todos os Serviços

next

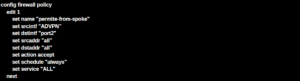

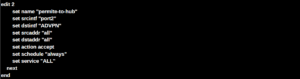

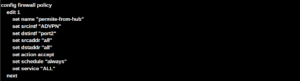

edit 2

set name “permite-to-spoke” 🡺 Quando a destino for Spoke

set srcintf “port2” 🡺 Interface de origem

set dstintf “ADVPN” 🡺 Interface destino

set srcaddr “all” 🡺 De todas as origens

set dstaddr “all” 🡺 Para todos os destinos

set action accept 🡺 Ação é “Aceitar”

set schedule “always” 🡺 Periodicidade 🡺 Sempre

set service “ALL” 🡺 para todos os Serviços

next

edit 3

set name “permite-spoke-to-spoke” 🡺 Entre os Spokes

set srcintf “ADVPN” 🡺 Interface de origem

set dstintf “ADVPN” 🡺 Interface destino

set srcaddr “all” 🡺 De todas as origens

set dstaddr “all” 🡺 Para todos os destinos

set action accept 🡺 Ação é “Aceitar”

set schedule “always” 🡺 Periodicidade 🡺 Sempre

set service “ALL” 🡺 para todos os Serviços

next

end

Acessando RT-ISP

- Acesse o RT-ISP pela console

- Clique com botão direito em cima do RT-ISP

- Selecione Console, conforme a imagem:

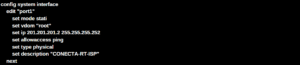

Assim concluímos as configurações do HUB, agora vamos iniciar as configurações das interfaces roteador da operadora RT-ISP.

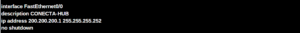

interface FastEthernet0/0 🡺 Interface que se conecta com HUB

description CONECTA-HUB

ip address 200.200.200.1 255.255.255.252

no shutdown

!

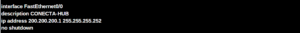

interface GigabitEthernet1/0 🡺 Interface que se conecta com Spoke-1

description CONECTA-SPOKE-1

ip address 201.201.201.1 255.255.255.252

no shutdown

!

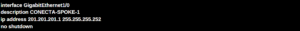

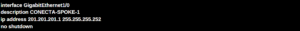

interface GigabitEthernet2/0 🡺 Interface que se conecta com Spoke-2

description CONECTA-SPOKE-2

ip address 202.202.202.1 255.255.255.252

no shutdown

!

Acessando FGT-SPOKE-1

- Acesse o FGT-SPOKE-1 pela console

- Clique com botão direito em cima do FGT-SPOKE-1

- Selecione Console, conforme a imagem:

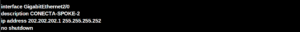

Agora vamos iniciar as configurações de dos Spokes 1 e 2, vamos começar configurando as interface do Spoke-1

config system interface 🡺 Modo de configuração de interface

edit “port1”

set mode static

set vdom “root”

set ip 201.201.201.2 255.255.255.252 🡺 Endereço IP que se conecta com RT-ISP

set allowaccess ping

set type physical

set description “CONECTA-RT-ISP”

next

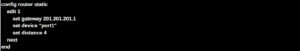

edit “port2”

set vdom “root”

set ip 192.168.11.1 255.255.255.0 🡺 Endereço IP que se conecta com LAN

set allowaccess ping

set type physical

set description “CONECTA-LAN”

next

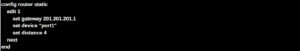

Aqui vamos aplicar a rota default apontando para o RT-ISP da operadora que vai permitir a comunicação com o HUB.

config router static 🡺 Rota default que permite a comunicação com HUB

edit 1

set gateway 201.201.201.1

set device “port1”

set distance 4

next

end

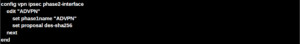

Concluída a configuração das interfaces e rota default, vamos iniciar as configurações da VPN do Spoke-1

Aplicando as configurações da Phase1

config vpn ipsec phase1-interface 🡺 Modo de configuração da interface VPN (Phase1)

edit “ADVPN” 🡺 Interface VPN

set interface “port1” 🡺 porta fisíca que vai permitir a conectividade da VPN

set peertype any

set net-device disable 🡺 Essa opção deve ficar desabilitada para não criar várias interfaces virtuais

set proposal des-sha256 🡺 Algoritmo utilizado para criptografia

set auto-discovery-receiver enable

set tunnel-search nexthop 🡺 Essa opção deve ser habilitada quando utilizar protocoloca de roteamento dinâmico

set remote-gw 200.200.200.2

set add-route disable 🡺 Essa opção deve ficar desabilitada quando utilizando roteamento dinâmico

set psksecret vpn@vpn 🡺 Chave da VPN

next

end

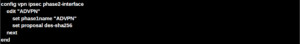

Agora vamos realizar as configurações da Phase2 da VPN do Spoke-1

config vpn ipsec phase2-interface 🡺 Rota default que permite a comunicação com HUB

edit “ADVPN”

set phase1name “ADVPN” 🡺 Interface da Phase-1

set proposal des-sha256 🡺 Algoritmo utilizado para criptografía

next

end

Na sequência vamos configurar endereço IP na interface VPN

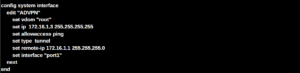

config system interface 🡺 Modo de configuração de interface

edit “ADVPN” 🡺 Interface ADVPN

set vdom “root”

set ip 172.16.1.2 255.255.255.255 🡺 Configurando endereço ip na interface VPN

set allowaccess ping

set type tunnel

set remote-ip 172.16.1.1 255.255.255.0 🡺 Endereço IP do HUB

set interface “port1”

next

end

Concluindo as configurações da VPN, vamos iniciar as configurações do protocolo de roteamento de dinâmico, nesse caso será o BGP.

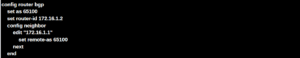

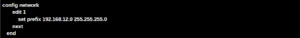

config router bgp 🡺Modo de configuração de BGP

set as 65100 🡺 AS local do BGP

set router-id 172.16.1.2 🡺 Router-id

config neighbor 🡺 Modo de configuração do neighbor

edit “172.16.1.1” 🡺 Endereço IP do neighbor

set remote-as 65100 🡺AS remote Modo de configuração neighbor

next

end

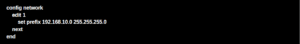

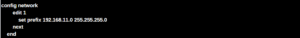

config network 🡺 Endereço de rede local sendo anunciado pelo BGP

edit 1

set prefix 192.168.11.0 255.255.255.0

next

end

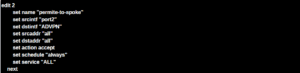

Em seguida vamos aplicar as configurações de políticas de segurança

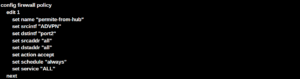

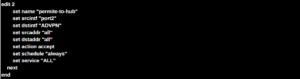

config firewall policy 🡺 Quando a origem for HUB

edit 1

set name “permite-from-hub”

set srcintf “ADVPN” 🡺 Interface de origem

set dstintf “port2” 🡺 Interface de destino

set srcaddr “all” 🡺 Todas origens

set dstaddr “all” 🡺 Todos os destinos

set action accept 🡺 Ação “Aceitar”

set schedule “always” 🡺 Periodicidade “Sempre”

set service “ALL” 🡺 Todos os Serviços

next

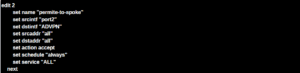

edit 2

set name “permite-to-hub” 🡺 Quando o destino for HUB

set srcintf “port2” 🡺 Interface de origem

set dstintf “ADVPN” 🡺 Interface de destino

set srcaddr “all” 🡺 Todas as origens

set dstaddr “all” 🡺 Todos os destinos

set action accept 🡺 Ação “Aceitar”

set schedule “always” 🡺 Periodicidade “Sempre”

set service “ALL” 🡺 Todos os Serviços

next

end

Acessando FGT-SPOKE-2

- Acesse o FGT-SPOKE-2 pela console

- Clique com botão direito em cima do FGT-SPOKE-2

- Selecione Console, conforme a imagem:

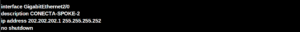

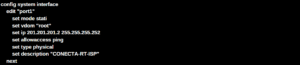

Nesse momento vamos iniciar as configurações do Spoke-2, então vamos aplicar as configurações das interfaces.

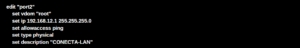

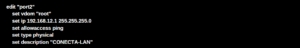

config system interface 🡺 Modo de configuração de Interface

edit “port1”

set mode static

set vdom “root”

set ip 202.202.202.2 255.255.255.252 🡺 Endereço IP que se conecta com RT-ISP

set allowaccess ping

set type physical

set description “CONECTA-RT-ISP”

next

edit “port2”

set vdom “root”

set ip 192.168.12.1 255.255.255.0 🡺 Endereço de rede LAN

set allowaccess ping

set type physical

set description “CONECTA-LAN”

next

Aqui vamos aplicar a rota default apontando para o RT-ISP da operadora que vai permitir a comunicação com o HUB.

config router static 🡺 Rota default que aponta para router RT-ISP

edit 1

set gateway 202.202.202.1

set device “port1”

next

end

Concluída a configuração das interfaces e rota default, vamos iniciar as configurações da VPN do Spoke-2

Aplicando as configurações da Phase1

config vpn ipsec phase1-interface 🡺 Modo de configuração da interface VPN (Phase1)

edit “ADVPN”

set interface “port1” 🡺 Porta física que permite conectividade com VPN

set peertype any

set net-device disable 🡺 Deve ficar desabilitado para evitar criar nova interface virtual

set proposal des-sha256 🡺 Algoritmo utilizado para criptografía

set auto-discovery-receiver enable 🡺 Esse comando deve ser habilitado nos Spokes

set remote-gw 200.200.200.2 🡺 Endereço IP do próximo salto RT-ISP

set tunnel-search nexthop 🡺 Esse comando é habilitado quando utilizar protocolo de roteamento dinâmico

set add-route disable 🡺 Deve ficar desabilitado para evitar criar rotas estática

set psksecret vpn@vpn

next

end

Agora vamos realizar as configurações da Phase2 da VPN do Spoke-2

config vpn ipsec phase2-interface 🡺 Configurando a phase2 da VPN

edit “ADVPN”

set phase1name “ADVPN” 🡺 Interface da phase1 da vpn

set proposal des-sha256 🡺 Algoritmo utilizado para criptografia

next

end

Na sequência vamos configurar endereço IP na interface VPN

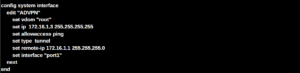

config system interface 🡺 Modo de configuração de interface

edit “ADVPN”

set vdom “root”

set ip 172.16.1.3 255.255.255.255 🡺 Endereço IP local da VPN

set allowaccess ping

set type tunnel

set remote-ip 172.16.1.1 255.255.255.0 🡺 Endereço IP do HUB

set interface “port1”

next

end

Em seguida vamos aplicar as configurações de políticas de segurança

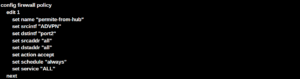

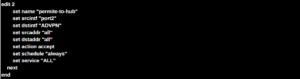

config firewall policy 🡺 Modo de configuração da política de segurança

edit 1

set name “permite-from-hub” 🡺 Quando a origem for HUB

set srcintf “ADVPN” 🡺 Interface de origem

set dstintf “port2” 🡺 Interface de destino

set srcaddr “all” 🡺 Todas as origens

set dstaddr “all” 🡺 Todos os destinos

set action accept 🡺 Ação “Aceitar”

set schedule “always” 🡺Periodicidade “Sempre”

set service “ALL” 🡺 Todos os Serviços

next

edit 2

set name “permite-to-hub” 🡺 Quando o destino for HUB

set srcintf “port2” 🡺 Interface de origem

set dstintf “ADVPN” 🡺 Interface de destino

set srcaddr “all” 🡺 Todas as origens

set dstaddr “all” 🡺 Todos os destinos

set action accept 🡺 Ação “Aceitar”

set schedule “always” Periodicidade “Sempre”

set service “ALL” 🡺 Todos os Serviços

next

end

Concluindo as configurações da VPN, vamos iniciar as configurações do protocolo de roteamento de dinâmico, nesse caso será o BGP.

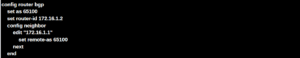

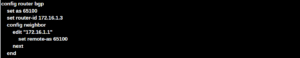

config router bgp 🡺 Modo de configuração do BGP

set as 65100 🡺 AS local

set router-id 172.16.1.3 🡺 Router-id

config neighbor 🡺 Modo de configuração do BGP

edit “172.16.1.1” 🡺 Endereço Ip do neighbor 🡺 HUB

set remote-as 65100 🡺 AS remote do BGP 🡺 HUB

next

end

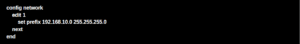

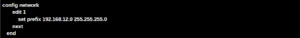

config network 🡺 Rede LAN sendo anunciada no BGP

edit 1

set prefix 192.168.12.0 255.255.255.0

next

end

Após concluir todas as configurações podemos executar os comandos de verificação

Para um melhor entendimento do laboratório acompanhe o passo a passo do vídeo no Youtube pelo link: https://www.youtube.com/watch?v=5uLEcaXbNKM